Se utilizzi Office 365 Threat Intelligence, puoi configurare il tuo account per eseguire simulazioni di attacchi di phishing in tempo reale sulla tua rete aziendale. Ti aiuta a prendere provvedimenti per prepararti a possibili attacchi futuri. Puoi formare i tuoi dipendenti a identificare tali attacchi utilizzando Office 365 Attack Simulator. Questo articolo introdurrà diversi metodi per simulare attacchi di phishing .

I tipi di attacchi che puoi simulare utilizzando Office 365 Attack Simulator includono quanto segue.

- Attacco di spear-phishing

- Attacco spray password

- Attacco con password di forza bruta

È possibile accedere al Simulatore di attacchi in Gestione delle minacce nel Centro sicurezza e conformità . Se non è disponibile lì, è probabile che non l'abbia installato.

Tieni presente quanto segue:

- In molti casi, gli abbonamenti precedenti non includeranno automaticamente Office 365 Threat Intelligence. Deve essere acquistato come componente aggiuntivo separato.

- Se utilizzi un server di posta personalizzato anziché il normale Exchange Online , l'emulatore non funzionerà.

- L'account utilizzato per eseguire l'attacco deve utilizzare l'autenticazione a più fattori in Office 365 .

- È necessario accedere come amministratore globale per lanciare l'attacco.

Simulatore di attacco per Office 365

Devi essere creativo e pensare come un hacker quando esegui simulazioni di attacco appropriate. Uno degli attacchi di phishing mirati è l’attacco di spear phishing. In generale, coloro che desiderano sperimentare lo spear phishing dovrebbero fare una piccola ricerca prima di attaccare e utilizzare un nome visualizzato che sembri familiare e affidabile. Tali attacchi vengono effettuati principalmente per raccogliere le credenziali dell'utente.

Come eseguire attacchi di phishing utilizzando Attack Simulator Office 365

Il metodo per eseguire attacchi di phishing utilizzando Attack Simulator Office 365 dipende dal tipo di attacco che si desidera eseguire. Tuttavia, l’interfaccia utente è di facile comprensione ed è quindi molto semplice aggiungere una simulazione di attacco.

- Inizia con Gestione delle minacce > Simulatore di attacchi .

- Denominare il progetto con una frase significativa ti aiuterà in seguito, durante l'elaborazione dei dati.

- Se desideri utilizzare un modello esistente, puoi farlo facendo clic su Utilizza modello .

- Nella casella sotto la sezione Nome, seleziona il modello di email che desideri inviare al destinatario di destinazione.

- Fare clic su Avanti.

- In questa schermata, specificare il destinatario di destinazione; può essere individuale o di gruppo

- Fare clic su Avanti.

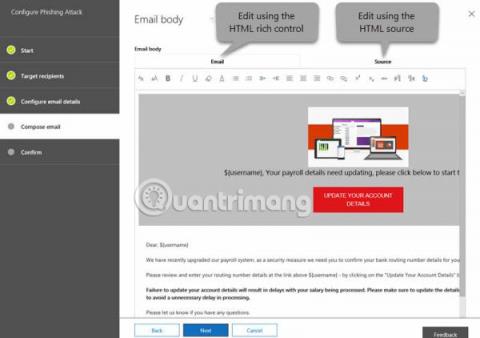

- La terza schermata consente la configurazione dei dettagli dell'e-mail; Qui è dove specificare il nome visualizzato, l'ID e-mail, l'URL di accesso al phishing, l'URL della pagina di destinazione personalizzata e l'oggetto dell'e-mail.

- Fare clic su Fine per lanciare l'attacco di spear phishing.

Sono disponibili diversi altri tipi di attacchi in Office 365 Attack Simulator, ad esempio gli attacchi Password-Spray e Brute-Force. Puoi scoprirli semplicemente aggiungendo o inserendo una o più password comuni e vedere se la rete ha la possibilità di essere compromessa dagli hacker.

Gli attacchi simulati ti aiuteranno a formare i tuoi dipendenti sui diversi tipi di attacchi di phishing . Puoi anche utilizzare i dati in un secondo momento per capire altre cose nel tuo ufficio.

Se hai domande su Attack Simulator in Office 365, lascia un commento nella sezione commenti qui sotto! Buona fortuna!

Vedi altro: