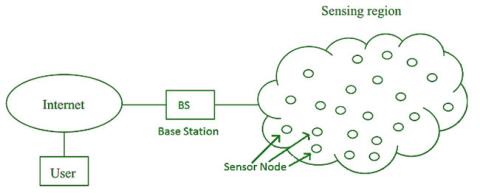

Wireless Sensor Network (WSN) è una rete wireless priva di infrastruttura distribuita con un gran numero di sensori wireless in modo ad hoc utilizzata per monitorare sistemi, condizioni fisiche o ambiente.

I nodi sensore vengono utilizzati nelle WSN con processori integrati per gestire e monitorare l'ambiente in un'area specifica. Sono collegati alla stazione base che funge da unità di elaborazione nel sistema WSN.

La stazione base del sistema WSN è connessa tramite Internet per condividere i dati. WSN può essere utilizzato per l'elaborazione, l'analisi, l'archiviazione e l'estrazione dei dati.

Modello illustrativo di Wireless Sensor Network (WSN)

Applicazioni WSN

- Internet delle cose (IOT)

- Monitoraggio per scopi di sicurezza e rilevamento delle minacce

- Monitorare la temperatura ambientale, l'umidità e la pressione dell'aria

- Misurare il livello di rumore dell'ambiente circostante

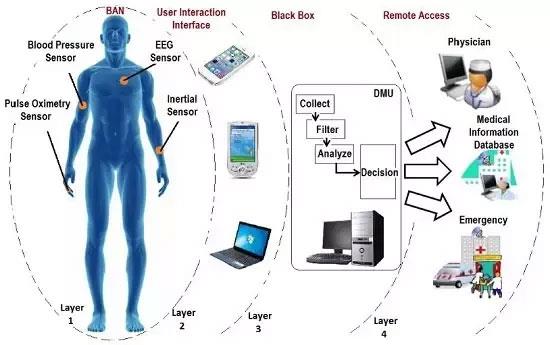

- Utilizzato in applicazioni mediche per il monitoraggio dei pazienti

- agricoltura

- Rileva le frane

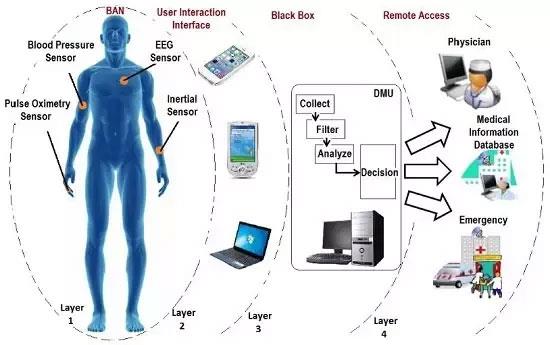

La rete di sensori wireless (WSN) viene utilizzata in ambito sanitario per monitorare i pazienti

Le sfide delle WSN

- Qualità del servizio

- Problema di sicurezza

- Efficienza energetica

- Velocità di rete

- Efficienza

- Capacità di gestire gli errori dei nodi

- Ottimizzazione multistrato

- Scalabilità per implementazioni su larga scala

Componenti della WSN

1. Sensori

I sensori nelle WSN vengono utilizzati per acquisire variabili ambientali e vengono utilizzati per raccogliere dati. Il segnale del sensore viene convertito in un segnale elettrico.

2. Nodo Radio

Il nodo radio viene utilizzato per ricevere i dati generati dal sensore e inviarli al punto di accesso WLAN. È costituito da un microcontrollore, un ricetrasmettitore, una memoria esterna e un alimentatore.

3. Punto di accesso WLAN

I punti di accesso WLAN ricevono i dati inviati dai nodi radio wireless, solitamente tramite Internet.

4. Software di valutazione

I dati ricevuti dal punto di accesso WLAN vengono elaborati da un software chiamato Evaluation Software per presentare un rapporto all'utente, il cui scopo è l'ulteriore elaborazione dei dati (analisi, archiviazione e mining).

Vedi altro: