La rivoluzione digitale ha consentito ai consumatori di utilizzare i contenuti digitali secondo modalità nuove e creative, ma ha anche reso quasi impossibile per i titolari dei diritti d'autore controllare le proprie risorse. La loro intelligenza viene ampiamente e illegalmente distribuita o, in altre parole, il loro diritto d'autore viene violato. essere gravemente violato. Il patrimonio intellettuale non è solo la musica, ma anche i film, i videogiochi e qualsiasi altro supporto che possa essere digitalizzato e trasmesso in varie forme (principalmente attraverso la condivisione illegale su Internet).

Cos'è il DRM?

DRM (gestione dei diritti digitali) - La gestione del copyright dei contenuti digitali è una serie di tecnologie di controllo degli accessi per limitare le violazioni della proprietà dei contenuti digitali protetti da copyright. Per dirla più semplicemente, il DRM è nato per controllare cosa gli utenti possono fare con i contenuti digitali. In questo articolo esploreremo cos'è il DRM, come i titolari del copyright stanno implementando questo concetto e cosa è necessario fare in futuro per controllare meglio i contenuti digitali.

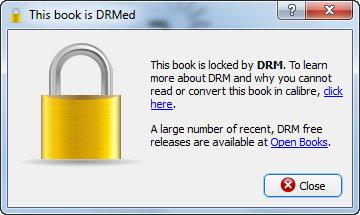

In generale, la gestione del copyright dei contenuti digitali è un termine di vasta portata che si riferisce a tutti i programmi progettati per controllare l'accesso ai materiali protetti da copyright tramite mezzi tecnologici. In sostanza, il DRM sostituisce il controllo del copyright intrinsecamente passivo e inefficace del proprietario del contenuto digitale e pone tale contenuto digitale sotto il controllo di un programma per computer. Le applicazioni e i metodi di gestione del copyright dei contenuti digitali sono infiniti, di seguito sono riportati solo alcuni esempi tipici di gestione del copyright dei contenuti digitali come riferimento e per ottenere una panoramica più generale:

- Un'azienda posiziona i propri server in modo da impedire l'inoltro di e-mail sensibili dei dipendenti.

- Il server della libreria di e-book limita l'accesso, la copia e la stampa dei documenti da parte degli utenti in base ai vincoli stabiliti dal detentore del copyright del contenuto.

- Uno studio cinematografico allega un software a un DVD per impedire all'utente di creare una seconda copia dal DVD.

- Un'etichetta musicale pubblica titoli su un tipo di CD, accompagnati da informazioni destinate a offuscare il software di ripping.

Sebbene ci siano molte opinioni secondo cui i metodi DRM sono talvolta troppo rigidi, specialmente quelli utilizzati nell'industria cinematografica e musicale, anche l'implementazione della gestione del copyright dei contenuti digitali è una cosa che dovrebbe essere fatta per indirizzare i consumatori verso modi più civili di utilizzo del copyright. La distribuzione di contenuti digitali su Internet attraverso reti di condivisione di file ha reso nella pratica obsoleta la tradizionale legge sul copyright. Ad esempio, ogni volta che qualcuno scarica un file MP3 di un brano protetto da copyright da una rete di condivisione file gratuita invece di acquistare un CD, l'etichetta musicale che possiede il copyright e l'artista che ha creato il brano non lo riconoscono e ricevono tutto il denaro che ricevono. Nel caso dell'industria cinematografica, alcuni studi stimano che la perdita di entrate derivante dalla distribuzione illegale di contenuti DVD sia pari a circa 5 milioni di miliardi di dollari all'anno. La natura della condivisione delle informazioni su Internet rende poco pratico citare in giudizio i singoli trasgressori in questo modo, quindi le aziende stanno cercando di riprendere il controllo della distribuzione dei diritti d'autore rendendoli illegali. I consumatori non possono effettuare copie o condivisioni non autorizzate di contenuti digitali.

Il punto è che una volta acquistato un DVD, significa che il prodotto appartiene a te e hai tutti i diritti legali per farne una copia per uso personale. Questo è il nocciolo della disposizione sulla licenza di fair use nella legge sul copyright, mentre ci sono alcuni casi specifici che negano la protezione del copyright a favore degli utenti dei contenuti, inclusa la protezione del copyright. Copia materiale protetto per uso personale e copia qualsiasi contenuto di dominio pubblico. La maggior parte dei programmi di gestione del copyright dei contenuti digitali non può tenere conto di tutti i casi di fair use perché il programma informatico non sarà in grado di prendere decisioni soggettive. Prima di continuare a discutere del DRM, facciamo un passo indietro e vediamo cosa comporta un programma DRM dal punto di vista della programmazione.

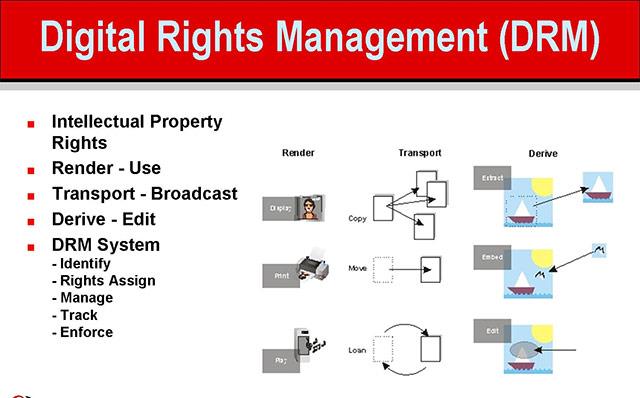

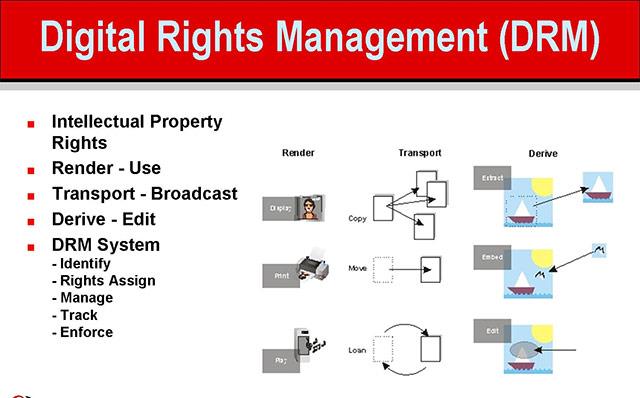

Struttura del DRM

Un sistema DRM ideale dovrebbe garantire flessibilità, completa trasparenza per gli utenti e barriere complesse per impedire l’uso non autorizzato del diritto d’autore. Il software DRM di prima generazione mirava quasi esclusivamente a controllare la pirateria. I programmi DRM di seconda generazione, invece, si concentrano sulla ricerca di modi per controllare la visualizzazione, la copia, la stampa, le modifiche e tutto ciò che un utente può fare su un contenuto digitale.

Un programma di gestione dei diritti sui contenuti digitali opererà su tre livelli:

- Stabilire il copyright per un contenuto.

- Gestire la distribuzione di tali contenuti protetti da copyright

- Controlla cosa possono fare i consumatori con il contenuto una volta distribuito.

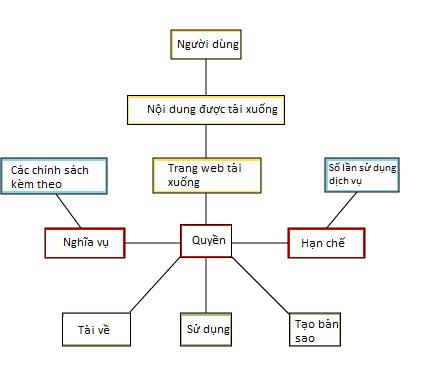

Per raggiungere questi livelli di controllo, un programma DRM deve identificare e descrivere efficacemente tre entità, inclusi utenti, contenuto e diritti di utilizzo, nonché le relazioni tra queste tre entità.

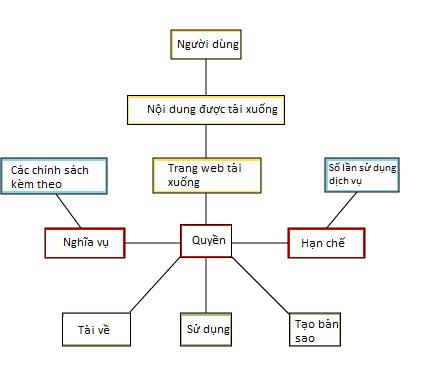

Prendiamo l'esempio di un semplice software DRM per un sito Web che supporta il download di file MP3. Accedi al sito web che hai registrato per scaricare una canzone che ami, ad esempio la canzone "Cat Dust" del defunto musicista Trinh Cong Son. Il tuo livello di abbonamento ti consente di scaricare cinque brani al mese. In questo caso, le entità che DRM dovrebbe gestire includerebbero l'utente, te e il contenuto, "Sand" di Trinh Cong Son. Identificare utenti e contenuti è un compito abbastanza semplice. Ora che hai il tuo numero ID cliente e a ogni file MP3 sul sito può anche essere associato un numero di prodotto specifico, la parte più complicata sarà determinare i diritti, ovvero il modo in cui puoi e cosa non si può fare con quello contenuto. Puoi scaricare il file? o hai scaricato il limite di cinque file MP3 per il mese? Riesci a copiare file o stai scaricando file crittografati e bloccati di conseguenza? Puoi estrarre una sezione di una canzone da utilizzare nel tuo software di mixaggio audio? L'utilizzo include non solo i diritti e gli obblighi, ma anche eventuali obblighi associati a tale transazione. Ad esempio: devo pagare un extra per questo download? Riceverai qualche incentivo per scaricare questa canzone?

Tutto ciò influenzerà il rapporto tra te, la canzone e i diritti coinvolti.

Tecnologia DRM

Continuando con l'esempio sopra, supponiamo che tu abbia scaricato solo tre file per questo mese, quindi questo download rientra ancora nel limite di cinque brani al mese che ti è stato concesso al momento dell'iscrizione, e supponiamo che tu abbia ricevuto un ulteriore contributo promozionale offerta di 20.000 sconti sulla quota di abbonamento per il mese successivo se scarichi questo "Dust", potrai copiare i file in condizioni di fair use . Supponiamo che il titolare del copyright rifiuti di concedere a chiunque il diritto di estrarre il suo contenuto digitale. La struttura DRM per il file MP3 scaricato potrebbe assomigliare a questa:

Tieni presente che mentre lo stato dell'utente rimane lo stesso ogni volta che accedi al sito, la relazione tra utenti, contenuti e autorizzazioni potrebbe cambiare. La struttura dei DRM deve essere in grado di adattarsi alle mutevoli condizioni. Se aggiorni il tuo abbonamento a un livello che consente download illimitati invece di soli cinque download al mese, anche il software DRM dovrà adattarsi a quella nuova relazione. La struttura DRM deve essere legata alla tecnologia del sito in modo che possa adattare le relazioni al volo. Questo è uno dei motivi per cui sarà difficile implementare configurazioni DRM fluide, poiché senza standard specifici, il software di gestione dei diritti sui contenuti digitali non sarà in grado di collegarsi facilmente con gli strumenti commerciali. Sul sito è disponibile l'e-commerce. Tuttavia, controllare i download da un sito Web non è ancora troppo complicato; la parte più difficile sta nel come controllare ciò che gli utenti fanno con i contenuti digitali quando appartengono a loro. In che modo l'altro sito farà rispettare i tuoi diritti di utilizzo del file MP3 che hai appena scaricato? Come fanno a sapere che non farai nuove copie di quel file MP3? È qui che entra in gioco il DRM. Se nel caso di una grande società di media si tenta di impedire alle persone di copiare documenti elettronici, ciò non è difficile.

Aziende come ContentGuard, Digimarc, InterTrust e Macrovision sono aziende specializzate nella fornitura di soluzioni DRM automatizzate, incluso tutto il necessario per impostare la propria struttura DRM, su misura per la tua situazione specifica.

Ad esempio, la suite completa di strumenti DRM di ContentGuard consente ai titolari dei diritti d'autore di creare e applicare licenze d'uso per i loro prodotti e servizi digitali, inclusi tutti i tipi di dati digitali, dai film al software scaricato. Il software RightsExpress utilizza il linguaggio di espressione dei diritti MPEG REL e guida i detentori del copyright attraverso il processo di identificazione di un contenuto, identificazione degli utenti e determinazione dei diritti di utilizzo. Da lì, i titolari del copyright possono impostare livelli di accesso e modalità di crittografia per ogni contenuto specifico, creare un'interfaccia personalizzata che consenta agli utenti di recuperare i contenuti in base a tali impostazioni e sviluppare un modello reale.Verificare l'identità dell'utente e monitorare l'utilizzo da parte dell'utente di tali contenuti. .

Anello di protezione DRM

Continuando con l'esempio sopra, hai altre 2 volte per scaricare la canzone "Dust", il computer lo capisce semplicemente. Ma il computer non capirà se l'hai copiato sul tuo lettore MP3 e sul tuo laptop, o se hai appena utilizzato un nuovo desktop e devi fare un'altra copia.

Molte aziende hanno adottato misure disperate per cercare di limitare la diffusione illegale di contenuti digitali su Internet, oltre a rimuovere alcuni diritti che i consumatori possono esercitare con i contenuti che hanno acquisito.

Un tipico programma di crittografia DRM fornisce in genere una chiave di crittografia permanentemente attiva. In questo caso le chiavi devono essere legate al numero identificativo della macchina dell'utente. La chiave decodificherà il file solo quando vi si accede dal computer su cui è stato originariamente posizionato. Altrimenti l'utente può semplicemente inoltrare la chiave insieme al software crittografato a tutti quelli che conosce.

Alcuni prodotti, come quelli protetti da Macrovision SafeCast o Microsoft Product Activation, utilizzano criteri di licenza basati sul Web per impedire l'uso non autorizzato del contenuto. Quando un utente installa un software, il suo computer contatta il server, che poi verifica la licenza e riceve le autorizzazioni (chiavi di accesso) per installare ed eseguire il programma. Se il computer dell'utente è il primo a richiedere l'autorizzazione per installare questo particolare software, il server restituisce la chiave appropriata. Se un utente condivide il software con un suo amico e quell'amico tenta di installare il software, il server negherà l'accesso. In questo tipo di modello DRM, gli utenti spesso devono contattare il fornitore di contenuti per ottenere l'autorizzazione a installare il software su un altro computer.

Un metodo DRM meno comune è la filigrana digitale. La FCC sta cercando di richiedere un "flag di trasmissione" che consenta a un videoregistratore digitale di determinare se è consentito registrare il programma o meno. Un flag è un pezzo di codice inviato con un segnale video digitale. Se il flag di trasmissione indica un programma protetto, il DVR o il registratore DVD non sarà in grado di registrare il programma. Questo modello DRM è uno dei modelli di protezione più complessi, poiché richiede che sia il supporto che il dispositivo siano in grado di leggere il flag di trasmissione. È qui che entra in gioco il sistema di protezione dei contenuti video (VCPS) di Philips. La tecnologia VCPS aiuta a leggere il flag di trasmissione FCC e a determinare se il dispositivo può registrare o meno la programmazione. Un disco non protetto può essere riprodotto su qualsiasi lettore DVD, ma se il disco ha un flag di trasmissione sarà registrabile e riproducibile solo su un lettore con VCPS integrato.

Il fornitore di DRM Macrovision ha utilizzato un approccio interessante nei suoi recenti prodotti per la protezione dei DVD. Invece di rendere un DVD non copiabile, Macrovision RipGuard sfrutta i bug nel software di copia DVD per impedirne la copia stessa. È un pezzo di codice nel software del DVD e il suo scopo è confondere un altro codice chiamato DeCSS. DeCSS è un piccolo programma che consente al software di leggere e copiare DVD crittografati. I programmatori Macrovision hanno studiato DeCSS per scoprirne le vulnerabilità e quindi hanno creato RipGuard per abilitare tali vulnerabilità e disabilitare la replica. Tuttavia, gli utenti di DVD hanno anche trovato il modo di "aggirare" RipGuard, principalmente utilizzando software di ripping che non utilizza DeCSS o modificando il codice negli estrattori di dati basati su DeCSS. Il Digital Copyright Act del 1998 ha reso il DRM illegale negli Stati Uniti, ma molte persone stanno ancora attivamente cercando e pubblicando metodi per aggirare le restrizioni di sicurezza del DRM.

Controversia sul DRM

I recenti modelli DRM hanno involontariamente stabilito una relazione contraddittoria tra fornitori di contenuti digitali e consumatori di contenuti digitali. Nel corso degli anni sono emerse numerose controversie legate alla tecnologia DRM.

Ad esempio, nel 2005, Sony BMG ha distribuito CD che hanno portato a controversie e numerosi problemi con i media. Il problema deriva dai conflitti tra due software sul CD, MediaMax di SunnComm e Extended Copy Protection (XCP) di First4Internet. L'incidente ha sollevato interrogativi su quanto lontano i titolari del copyright possono spingersi nella protezione dei loro contenuti.

Fin dall'inizio, il software MediaMax non si è occupato della protezione del copyright ma ha solo tracciato le attività degli utenti. Ogni volta che qualcuno riproduce un CD sul proprio computer, MediaMax invia un messaggio al server SunnComm, dal quale Sony-BMG può scoprire chi sta ascoltando il CD e quanto spesso lo ascolta. E il problema è che non ci sono segnali o dichiarazioni chiare da parte dell'editore sulle attività di MediaMax e, peggio ancora, non esiste un modo semplice per rimuovere questo software.

Tuttavia, c’è un altro problema più grande. La protezione estesa dalla copia di First4Internet limita a tre il numero di copie che una persona può fare da un CD . Innanzitutto, viene eseguito nascosto sul computer dell'utente in modo che l'utente non possa rilevarlo e crea un'area nascosta (a volte chiamata rootkit) nel sistema operativo Windows, causando potenzialmente un rischio di sicurezza quando il computer viene infettato da un virus . I virus informatici possono nascondersi a tempo indeterminato nella protezione anticopia estesa senza essere rilevati. Il software di scansione antivirus di solito non riesce a toccare i file nel rootkit. Inoltre, la protezione dalla copia estesa rallenta il processo di calcolo e si connette automaticamente al server Sony-BMG per installare gli aggiornamenti della protezione dalla copia. E non esiste un modo semplice per disinstallarlo. Alcuni utenti hanno dovuto riformattare i propri dischi rigidi per rimuovere i file e gli effetti negativi causati dalla protezione dalla copia estesa. Alla fine, Sony ha dovuto richiamare milioni di dischi con DRM integrato e ha accettato di rilasciare strumenti per aiutare a rivelare i file nascosti.

Tuttavia, dopo tali incidenti, il DRM non è scomparso per sempre, ma ha continuato a causare problemi alle aziende e ai consumatori. Ad esempio, un gioco per computer chiamato Spore, pubblicato da Electronic Arts (EA) nel 2008, veniva fornito con quello che molti giocatori consideravano un sistema DRM eccessivamente invasivo e difficile da rimuovere. Esci, è SecuROM. SecuROM ha limitato eccessivamente i diritti di chi ha acquistato il gioco, ad esempio permettendo di installare Spore solo per un massimo di 3 volte. Dopo le 3 volte, se si desidera installarne ancora di più, il giocatore dovrà contattare EA e fornire il società con informazioni quali prova di aver acquistato il gioco, motivo del superamento del limite di 3 installazioni e altre informazioni correlate. Alla fine EA ha allentato le restrizioni DRM del gioco, ma poco dopo ha comunque dovuto affrontare una serie di cause legali sul fair use .

Apple e i suoi clienti sono preoccupati anche per il download di film da iTunes , il servizio di download dell'azienda. Apple ha rilasciato i propri modelli di laptop personali MacBook nell'ottobre 2008, con poche informazioni sui modelli DRM applicati. In effetti, questi MacBook vengono installati con un sistema di protezione dei contenuti digitali (HDCP) a larghezza di banda elevata. Non essendo a conoscenza di questa tecnologia, molti clienti hanno acquistato Macbook e hanno provato a riprodurre i film scaricati da iTunes su schermi esterni, ma non sono riusciti a guardarli affatto. L'HDCP impedisce la riproduzione di qualsiasi film su dispositivi analogici per impedire la registrazione del contenuto dalla copia del software, ma la maggior parte dei clienti che hanno acquistato contenuti desiderano semplicemente guardarli su uno schermo più grande e l'HDCP non consente loro di farlo.

Standard DRM

Non esiste uno standard globale comune per il DRM. In questo momento, molte aziende nel settore dell’intrattenimento digitale stanno optando per il metodo semplice, in cui gli utenti non possono copiare, stampare, alterare o trasferire materiali. La questione più preoccupante per gli attivisti DRM è il fatto che le attuali tendenze del DRM stanno superando le protezioni previste dalla tradizionale legge sul copyright. Ad esempio, quando riproduci un DVD, alcuni modelli DRM non ti consentono di saltare il trailer, il che non ha nulla a che fare con la protezione del copyright. Più svantaggiate rispetto ai consumatori sono le biblioteche e gli istituti scolastici che archiviano e prestano contenuti digitali, che potrebbero soffrire notevolmente se il software DRM fosse limitato. Le biblioteche non saranno in grado di archiviare software con una chiave di crittografia limitata nel tempo e non potranno prestare licenze specifiche per dispositivo per visualizzare i contenuti utilizzando il loro modello di prestito tradizionale.

Le argomentazioni contro la gestione del copyright dei contenuti digitali si basano su questioni quali la privacy degli utenti, l'innovazione tecnologica e le pratiche di utilizzo corretto. Come accennato, secondo la legge sul copyright, la dottrina del fair use conferisce ai consumatori il diritto di copiare i contenuti protetti da copyright che hanno acquisito per uso personale. Altre dottrine includono la prima vendita , che consente all'acquirente di contenuti di rivendere o distruggere il contenuto che ha acquistato, e la dottrina del termine limitato , che limita la durata della proprietà del copyright dopo un certo periodo di tempo. Come abbiamo visto nel caso Sony-BMG, l'azienda tracciava segretamente le attività dei consumatori e nascondeva file sui computer degli utenti, il che costituiva un'invasione della privacy degli utenti. Questi possono essere considerati approcci di applicazioni spyware piuttosto che un modello legittimo di gestione del copyright. I sistemi DRM possono anche avere un impatto sull’innovazione tecnologica perché limitano gli usi e i formati dei contenuti digitali. I fornitori di terze parti non saranno in grado di sviluppare prodotti e supportare utilità se il codice del computer in quel software è protetto a tempo indeterminato da DRM, e inoltre i consumatori non saranno in grado di aggiornare legalmente il proprio hardware quando è protetto da un programma DRM.

Secondo il professor Ed Felten dell’Università di Princeton, i DRM non solo influiscono sul libero sviluppo della tecnologia ma limitano anche la libertà di parola. Quando nel 2001 il professor Felten cercò di pubblicare un articolo su un sistema DRM difettoso, i produttori dell'industria musicale minacciarono di denunciarlo. Alcune aziende affermano che la sua ricerca incoraggerà le persone a bypassare i programmi DRM, che sono illegali negli Stati Uniti. Il Digital Millennium Copyright Act del 1998 ( DCMA ) garantisce la protezione di un programma DRM indipendentemente dal fatto che aderisca alla dottrina del fair use . I gruppi che lottano per i diritti dei consumatori in molti paesi stanno facendo pressioni sul Congresso per modificare parte della legge DCMA , perché secondo la DCMA , cercare di disabilitare o aggirare il DRM è una violazione della legge. Secondo i difensori dei consumatori, il DCMA offre ai titolari dei diritti d'autore un vantaggio ingiusto non ponendo limiti al tipo di programmi DRM che possono utilizzare. In sostanza, il DCMA promuove la lotta alla concorrenza e rende sempre più difficile per i consumatori fruire facilmente dei contenuti che hanno già acquistato.

Dato che oggi il settore dei contenuti digitali si sta sempre più consolidando, forse dovremmo chiederci se esista o meno un sistema DRM in grado di soddisfare in modo soddisfacente gli interessi sia dei titolari dei diritti d'autore che dei consumatori. Man mano che il DRM diventa uno standard in tutti i settori, il risultato sarà quello che gli esperti chiamano "trusted computing". In questa configurazione, i metodi DRM garantiranno la protezione dei contenuti protetti da copyright in ogni fase, dalla creazione del contenuto per il caricamento fino a quando il contenuto viene scaricato e utilizzato mentre è nelle mani dell'utente. Il computer saprà automaticamente cosa può fare l'utente con un contenuto e agirà di conseguenza. Con l’adozione degli standard, i consumatori ne trarranno almeno qualche beneficio, perché i media codificati con DRM saranno utilizzabili su tutti i tipi di dispositivi. Si spera che in futuro gli editori riescano a trovare il modo più ottimale per conciliare gli interessi dei detentori del copyright, che sono essi stessi, con gli interessi degli utenti del copyright, che sono consumatori. !