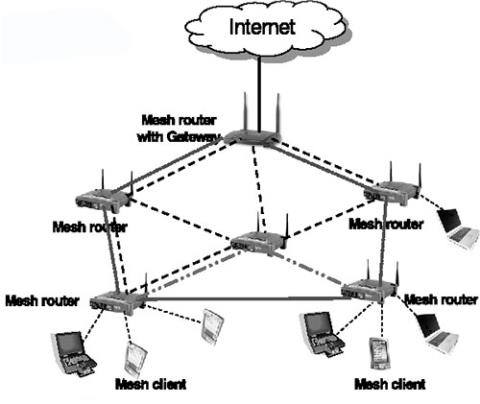

Una rete mesh wireless funziona come una normale rete WiFi, ma con differenze significative. Le reti mesh decentralizzano l'infrastruttura necessaria per mantenere la rete facendo sì che ciascun nodo, o computer, svolga il doppio compito di utente e router per il traffico Internet.

In questo modo, la rete esiste come un’entità autogestita, capace di servire un numero diversificato di utenti. Tuttavia, chiunque si unisca o utilizzi una rete mesh wireless per scopi aziendali dovrebbe essere consapevole che questa interfaccia non è priva di problemi di sicurezza.

Attacco fisico

Ogni computer rappresenta un possibile punto di attacco nella rete mesh

Poiché tutti i computer in una rete mesh wireless funzionano come router , ogni computer rappresenta un possibile punto di attacco. I problemi sorgono quando un laptop o un computer desktop viene smarrito o rubato. In questo caso un ladro di computer può sfruttare l'accesso fornito dal computer rubato per entrare nella rete o semplicemente perturbare l'intero sistema rimuovendo importanti nodi di routing.

Attacco di negazione del servizio

Anche senza accesso fisico alla rete, gli hacker possono creare computer "zombi" utilizzando virus. Una volta infettato, ogni computer segue i comandi dell'aggressore senza supervisione diretta.

Allo stesso tempo, gli hacker conducono un attacco Denial of Service (DoS) mirato , inondando un computer o un sistema specifico con frammenti di informazioni, al fine di disabilitare la sua capacità di comunicare con altre reti di quel sistema. Se un computer in una rete mesh viene infettato da un virus, può attaccare altri computer nella stessa rete diffondendo ulteriormente l'infezione.

Monitoraggio passivo

Un computer zombie non ha bisogno di attaccare il sistema per causare danni

Un computer zombie non ha bisogno di attaccare il sistema per causare danni. I computer nascosti e compromessi possono monitorare passivamente il traffico Internet attraverso la rete, offrendo agli aggressori la possibilità di intercettare informazioni bancarie, credenziali di accesso su qualsiasi sito Web visitato e informazioni instradate per la rete. A questo punto, l’aggressore può scegliere di abbandonare la rete senza che nessuno lo sappia, raccogliere dati sufficienti per rubare denaro alla banca, commettere frodi d’identità o rientrare nella rete a suo piacimento.

Attacca Grigio, Nero e Wormhole

Se un computer infetto da virus o dannoso entra in una rete mesh, può fingere di essere un membro fidato di quella rete, quindi modificare i dati inviati e interrompere il modo in cui la rete trasmette le informazioni.

In un attacco Black Hole, le informazioni che passano attraverso un computer infetto non continuano attraverso la rete e bloccano il flusso di dati. Negli attacchi Gray Hole, alcuni dati potrebbero essere bloccati, mentre altri dati sono ancora consentiti, facendo sembrare che il computer sia ancora una parte attiva della rete.

Gli attacchi wormhole sono più difficili da rilevare: si insinuano in un computer della rete dall'esterno e fingono di essere altri nodi della rete (diventando essenzialmente nodi invisibili). Possono quindi monitorare il traffico di rete trasmesso da un nodo all'altro.