La sicurezza a più livelli è un principio ampiamente accettato nella sicurezza dei computer e delle reti. La premessa di base di questo principio è che sono necessari più livelli di difesa per proteggere risorse e dati da una varietà di attacchi e minacce. Non solo è impossibile per un prodotto o una tecnologia difendersi da ogni possibile minaccia, ma avere più linee di difesa consente anche a un prodotto di “catturare” gli intrusi che hanno aggirato le minacce esistenti esterne alla difesa.

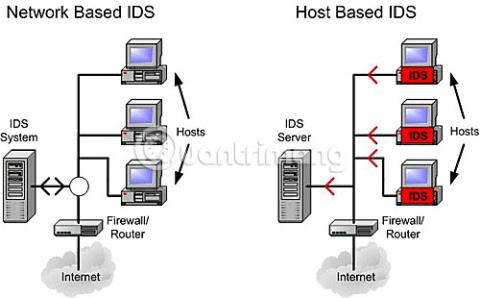

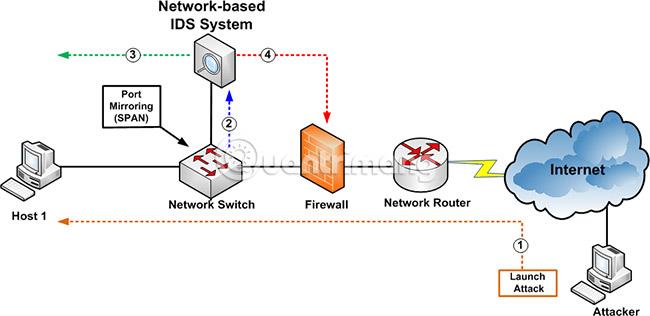

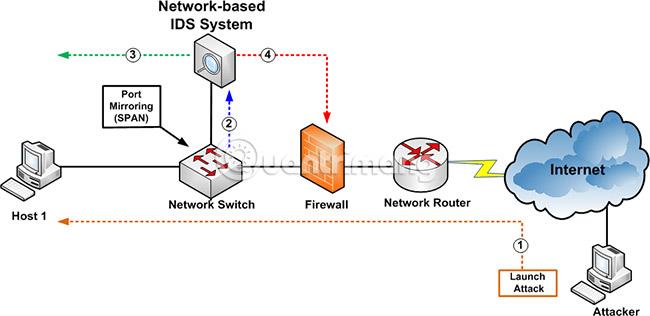

Molte applicazioni e dispositivi possono essere utilizzati per diversi livelli di sicurezza, come software antivirus , firewall, IDS (sistemi di rilevamento delle intrusioni ) , ecc. Ciascun tipo ha la propria funzione, capacità leggermente diverse ed è in grado di proteggere il sistema da una varietà di attacchi diversi.

Una delle tecnologie più recenti è IPS, o Intrusion Prevention System. IPS è come combinare un IDS con un firewall . Un tipico IDS registrerà o avviserà gli utenti del traffico sospetto, ma la risposta dipende dall'utente. IPS dispone di policy e regole per confrontare il traffico di rete. Se del traffico viola queste policy e regole, l'IPS può essere configurato per rispondere invece di limitarsi ad avvisare l'utente. Le risposte tipiche potrebbero essere quella di bloccare tutto il traffico dall'indirizzo IP di origine o bloccare il traffico in entrata su quella porta per proteggere in modo proattivo il computer o la rete.

Esistono sistemi di prevenzione delle intrusioni basati sulla rete (NIPS) e sistemi di prevenzione delle intrusioni basati su host (HIPS). Sebbene possa essere più costoso implementare HIPS, soprattutto in ambienti aziendali di grandi dimensioni, quando possibile si consiglia la sicurezza basata su server.

Soluzione di prevenzione delle intrusioni (HIPS) basata su host per reti

- Non fare affidamento sulle firme : le firme, o le caratteristiche delle minacce conosciute, sono uno dei principali mezzi utilizzati dai software antivirus e di rilevamento delle intrusioni (IDS). Le firme non possono essere sviluppate finché non esiste effettivamente una minaccia e l'utente potrebbe essere attaccato prima che la firma venga creata. Una soluzione di prevenzione delle intrusioni basata su host dovrebbe combinare il rilevamento basato sulle firme con il rilevamento delle anomalie per stabilire una linea di base di attività di rete "normale", quindi rispondere a qualsiasi traffico che appare insolito. Ad esempio, se un computer non utilizza mai FTP e improvvisamente qualche minaccia tenta di aprire una connessione FTP dal computer, HIPS rileverà questa attività come insolita.

- Utilizzo della configurazione : alcune soluzioni HIPS potrebbero essere limitate nei programmi o nei processi che possono monitorare e proteggere. Dovresti provare a trovare un HIPS in grado di gestire i pacchetti disponibili in commercio e qualsiasi applicazione personalizzata interna in uso. Se non utilizzi applicazioni personalizzate o non lo consideri un problema importante per il tuo ambiente, assicurati almeno che la tua soluzione HIPS protegga i programmi e i processi in esecuzione.

- Consente la creazione di policy : la maggior parte delle soluzioni HIPS sono dotate di un set di policy abbastanza completo e i fornitori spesso dispongono di aggiornamenti o rilasciano nuove policy per fornire risposte specifiche a nuove minacce o attacchi. Tuttavia, è importante avere la possibilità di creare la propria policy, nel caso in cui esista una minaccia specifica che il fornitore non spiega, o quando emerge una nuova minaccia ed è necessaria una policy per proteggere il sistema, prima del fornitore. ha tempo per rilasciare un aggiornamento. È necessario assicurarsi che il prodotto utilizzato non solo sia in grado di consentire la creazione di policy, ma che la creazione di policy sia anche facile da comprendere e non richieda settimane di formazione o competenze di programmazione da parte di esperti.

- Fornisce reporting e amministrazione centralizzati : quando si parla di protezione basata su server per singoli server o workstation, le soluzioni HIPS e NIPS sono relativamente costose e fuori dalla portata di una famiglia ordinaria. Quindi, anche quando si parla di HIPS, probabilmente vale la pena considerarlo dal punto di vista dell'implementazione di HIPS su centinaia di desktop e server su una rete. Sebbene sia fantastico essere protetti a livello di singolo desktop, gestire centinaia di singoli sistemi o provare a generare report aggregati è quasi impossibile senza la capacità di gestire un buon reporting mirato. Quando scegli un prodotto, assicurati che disponga di reporting e amministrazione centralizzati in modo da poter implementare nuove policy su tutte le macchine o generare report da tutte le macchine in un'unica posizione.

Altre cose da tenere a mente

Ci sono alcune altre cose che devi tenere a mente. Innanzitutto, HIPS e NIPS non rappresentano una soluzione semplice a un problema complesso come quello della sicurezza. Possono rappresentare un'ottima aggiunta a un solido sistema di difesa a più livelli, inclusi firewall e applicazioni antivirus, ma non possono sostituire le tecnologie esistenti.

In secondo luogo, l’implementazione di una soluzione HIPS all’inizio può essere un po’ difficile. La configurazione del rilevamento basato sulle anomalie spesso richiede molto "aiuto" affinché l'applicazione possa capire cos'è il traffico "normale" e cos'è il traffico anomalo. Potresti riscontrare alcuni problemi quando stabilisci una linea di base che definisce il traffico "normale" per il sistema.

Alla fine, le aziende spesso decidono di acquistare un prodotto in base a ciò che può fare per loro. In pratica, questo viene misurato in base al Return On Investment o ROI (ritorno sull'investimento). Cioè, se investi una somma di denaro in un nuovo prodotto o tecnologia, quanto tempo impiega quel prodotto o tecnologia a ripagare da solo?

Sfortunatamente, i prodotti per la sicurezza informatica e di rete spesso non sono gli stessi. Se il prodotto o la tecnologia di sicurezza funziona come previsto, la rete sarà sicura, ma non ci sarà alcun "profitto" da cui misurare il ROI. Bisogna guardare al lato negativo e considerare quanto l’azienda potrebbe perdere se quel prodotto o quella tecnologia non venissero adottati. Quanti soldi sono necessari per ricostruire i server, ripristinare i dati, tempo e risorse per il personale tecnico per "ripulire" dopo un attacco, ecc.? Senza utilizzare quel prodotto di sicurezza, è probabile che l'azienda perderà molto più denaro rispetto al costo di acquisto del prodotto o della tecnologia.