Secondo gli esperti di sicurezza, con l’avvento degli ambienti multicloud sono emerse una serie di migliori pratiche di sicurezza e ci sono alcuni passi importanti che tutte le organizzazioni dovrebbero intraprendere mentre sviluppano le proprie strategie di sicurezza.

Una violazione dei dati o un avviso di intrusione farà sì che i team di sicurezza siano più proattivi nel contenere il danno e identificare la causa.

Questo compito è sempre impegnativo, anche quando una vera persona IT esegue tutte le operazioni sulla propria infrastruttura. Questo compito sta diventando sempre più complesso poiché le organizzazioni hanno spostato una parte maggiore dei propri carichi di lavoro sul cloud e successivamente su più provider cloud.

Il Cloud Operations Report 2018 di RightScale, un fornitore di servizi cloud, ha rilevato che il 77% dei professionisti tecnologici (pari a 997 intervistati) ha affermato che la sicurezza del cloud è una sfida e il 29% di questi ha affermato che si trattava di una sfida molto grande.

Gli esperti di sicurezza affermano di non essere sorpresi, soprattutto considerando che l'81% degli intervistati al sondaggio di RightScale utilizza una strategia multicloud.

“Gli ambienti multicloud renderanno più complesso il modo in cui si implementano e gestiscono i controlli di sicurezza”, ha affermato Ron Lefferts, amministratore delegato e leader di consulenza tecnologica presso la società di consulenza gestionale Teoria di Protiviti.

Lui e altri leader della sicurezza affermano che le organizzazioni sono aggressive nel mantenere un livello elevato di sicurezza mentre spostano più carichi di lavoro nel cloud.

Le principali sfide per la sicurezza multicloud

La sfida alla sicurezza multicloud

Ma dovrebbero anche riconoscere che gli ambienti multicloud comportano ulteriori sfide che devono essere affrontate. Ciò fa parte di una strategia di sicurezza globale.

“In questo mondo multicloud, il coordinamento è un prerequisito”, afferma Christos K. Dimitriadis, direttore ed ex presidente del consiglio di amministrazione di ISACA, un’associazione professionale focalizzata sulla governance IT tra tecnologia e intelligenza umana. Ora, se si verifica un incidente, è necessario garantire che tutte le entità siano coordinate per identificare le violazioni, analizzarle e sviluppare piani di miglioramento per un controllo più efficace."

Di seguito sono riportati tre elementi che secondo gli esperti costituiscono strategie di sicurezza complesse per ambienti multicloud.

- Complessità crescente : il coordinamento delle policy di sicurezza, dei processi e delle risposte di più provider cloud e di una rete molto estesa di punti di connessione aggiunge complessità.

“Ci sono estensioni di data center in molti luoghi in tutto il mondo”, ha affermato Juan Perez-Etchegoyen, ricercatore e copresidente dell’ERP Security Working Group presso l’organizzazione commerciale senza scopo di lucro Cloud Security Alliance (CSA). Inoltre, devi rispettare le normative di tutti i paesi o le regioni in cui si trova il data center. Il numero di regolamenti è ampio e in crescita. Queste normative stanno promuovendo i controlli e i meccanismi che le aziende devono implementare. Tutto ciò aggiunge complessità al modo in cui proteggiamo i dati”.

- Mancanza di visibilità : le organizzazioni IT spesso non conoscono tutti i servizi cloud utilizzati dai dipendenti, che possono facilmente ignorare le strategie IT aziendali e acquistare di nascosto servizi software come servizi o altri servizi basati su cloud.

"Quindi stiamo cercando di proteggere i dati, i servizi e l'azienda stessa senza dover avere una chiara comprensione di dove si trovano i dati", ha affermato Dimitriadis.

- Nuove minacce : secondo Jeff Spivey, fondatore e CEO della società di consulenza Security Risk Management Inc, i leader della sicurezza aziendale dovrebbero anche rendersi conto che l'ambiente multicloud in rapida evoluzione può dare origine a nuove minacce.

"Stiamo creando qualcosa di nuovo di cui non conosciamo ancora tutte le vulnerabilità. Ma possiamo scoprire quelle vulnerabilità man mano che andiamo avanti", ha affermato.

Costruisci una strategia multicloud

Secondo gli esperti di sicurezza, con l’avvento degli ambienti multicloud sono emerse una serie di best practice in materia di sicurezza e ci sono alcuni passi importanti che tutte le organizzazioni dovrebbero intraprendere mentre sviluppano le proprie strategie di sicurezza.

La prima cosa da fare è identificare tutti i cloud in cui “risiedono” i dati e garantire che l’organizzazione abbia un forte programma di governance dei dati – “un quadro completo dei dati e dei loro servizi, nonché delle risorse IT relative a tutti i tipi di informazioni” ( secondo il signor Dimitriadis).

Il signor Dimitriadis è anche il responsabile della sicurezza delle informazioni, della conformità delle informazioni e della protezione della proprietà intellettuale presso INTRALOT Group, un operatore di giochi e fornitore di soluzioni, ha riconosciuto che queste proposte di sicurezza non prevedevano solo ambienti multicloud.

Tuttavia, afferma che disporre di queste misure di base sta diventando più importante che mai, poiché i dati si spostano nel cloud e si estendono su più piattaforme cloud diverse.

Le statistiche mostrano perché è così importante disporre di una solida base di sicurezza. Il Cloud Threats Report 2018 di KPMG e Oracle, che ha intervistato 450 professionisti della sicurezza e dell'IT, ha riferito che il 90% delle aziende classifica la metà dei propri dati come basati sul cloud, poiché sono sensibili.

Dal rapporto è inoltre emerso che l’82% degli intervistati è preoccupato che i dipendenti non seguano le policy di sicurezza del cloud e il 38% ha problemi a rilevare e rispondere agli incidenti di sicurezza del cloud.

Per combattere tali situazioni, le aziende dovrebbero classificare le informazioni per creare più livelli di sicurezza, ha affermato Ramsés Gallego, leader di ISACA e promotore dell'ufficio CTO di Symantec. Questo ci dice che non tutti i dati richiedono lo stesso livello di fiducia e verifica per accedervi o bloccarli.

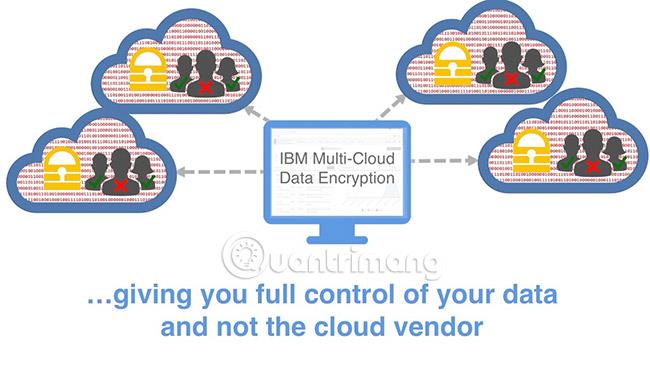

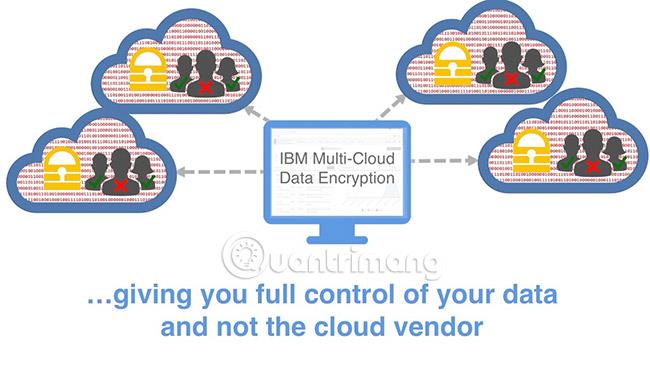

Gli esperti di sicurezza consigliano inoltre alle aziende di implementare altre misure di sicurezza basate sul buon senso attraverso i livelli fondamentali necessari per proteggere gli ambienti multicloud. Oltre alle policy di classificazione dei dati, Gallego consiglia di utilizzare soluzioni IAM (crittografia, identità e gestione degli accessi) come l'autenticazione a due fattori .

Le aziende devono standardizzare policy e strutture per garantire un’applicazione coerente e automatizzare il più possibile, per limitare le deviazioni da tali standard di sicurezza.

“Il livello di impegno profuso da un’azienda dipenderà dal rischio e dalla sensibilità dei dati. Pertanto, se si utilizza il cloud per archiviare o elaborare dati non riservati, non è necessario lo stesso approccio alla sicurezza di un cloud che conserva informazioni importanti”, ha affermato Gadia.

Ha inoltre osservato che la standardizzazione e l’automazione sono molto efficaci. Queste misure non solo riducono i costi complessivi, ma consentono anche ai leader della sicurezza di indirizzare più risorse verso attività di maggior valore.

Secondo gli esperti, tali elementi fondamentali dovrebbero far parte di una strategia più ampia e più coesa. Tieni presente che le aziende trarranno vantaggio dall’adottare un quadro per gestire le attività relative alla sicurezza. I quadri comuni includono il NIST del National Institute of Standards and Technology; Obiettivi di controllo ISACA per l'informatica (COBIT); Serie ISO 27000; e la Cloud Security Alliance Cloud Control Matrix (CCM).

Definire le aspettative per i fornitori

Secondo Dimitriadis, il quadro selezionato non guida solo le imprese ma anche i fornitori.

“Ciò che dobbiamo fare è combinare questi framework con i fornitori di servizi cloud. Sarai quindi in grado di creare controlli sui dati e sui servizi che stai cercando di proteggere”, ha spiegato.

Gli esperti di sicurezza affermano che le trattative con i fornitori di servizi cloud e i successivi accordi di servizio riguarderanno l’isolamento dei dati e il modo in cui vengono archiviati. Collaboreranno e si coordineranno con altri fornitori di servizi cloud, quindi forniranno servizi alle imprese.

È importante avere una chiara comprensione di quali servizi ricevi da ciascun fornitore e se hanno la capacità di gestire e gestire tale servizio.

"Sii specifico su cosa ti aspetti e come arrivarci", aggiunge Spivey. "Deve esserci una chiara comprensione di quali servizi si ottengono da ciascun fornitore e se hanno la capacità di gestirli e gestirli."

Ma secondo Gallego, non lasciare i problemi di sicurezza ai fornitori di servizi di cloud computing .

I fornitori di servizi cloud spesso vendono i propri servizi enfatizzando ciò che possono fare per conto dei clienti aziendali e spesso includono servizi di sicurezza. Ma ciò non basta. Ricorda che queste aziende operano nel settore dei servizi di cloud computing e non sono specializzate nel campo della sicurezza.

Pertanto, sostiene che i leader della sicurezza aziendale devono costruire i propri piani di sicurezza a livello granulare, ad esempio chi ha accesso a cosa, quando e come. Quindi consegnalo a ciascun fornitore di servizi cloud per aiutarlo a eseguire tali piani.

Ha inoltre aggiunto: “I fornitori di servizi cloud devono conquistare la fiducia dei clienti”.

Utilizzare le nuove tecnologie attuali

Sono necessarie policy, governance e persino misure di sicurezza basate sul buon senso, come l'autenticazione a due fattori, ma non sufficienti per gestire le complessità che sorgono durante la distribuzione dei carichi di lavoro su più cloud.

Le aziende devono adottare tecnologie emergenti progettate per consentire ai team di sicurezza aziendali di gestire ed eseguire meglio le proprie strategie di sicurezza multicloud.

Gallego e altri ricercatori puntano a soluzioni come Cloud Access Security Brokers (CASB), uno strumento o servizio software che si colloca tra l'infrastruttura locale di un'organizzazione e l'infrastruttura del cloud provider per consolidare e applicare misure di sicurezza come l'autenticazione, mappatura delle credenziali, conservazione delle informazioni sul dispositivo, crittografia e rilevamento di malware .

Lo strumento elenca inoltre le tecnologie di intelligenza artificiale e quindi analizza il traffico di rete per rilevare con precisione fenomeni anomali che richiedono l'attenzione umana, limitando così il numero di incidenti che devono essere verificati o sostituiti e quindi reindirizzare tali risorse verso incidenti che potrebbero avere conseguenze gravi .

E gli esperti citano l’uso continuato dell’automazione come una tecnologia chiave per ottimizzare la sicurezza in un ambiente multicloud. Come ha osservato anche Spivey: “Le organizzazioni di successo sono quelle che automatizzano molte parti e si concentrano sulla governance e sulla gestione”.

Inoltre, Spivey e altri ricercatori affermano che, sebbene le tecnologie utilizzate per proteggere i dati attraverso molti servizi cloud, come CASB, possano essere uniche per l’ambiente multicloud. Gli esperti sottolineano che il principio generale di sicurezza segue l’obiettivo di un approccio a lungo termine sia delle persone che della tecnologia per costruire la migliore strategia.

"Stiamo parlando di tecnologie e scenari diversi, più focalizzati sui dati, ma si tratta degli stessi concetti che devono essere implementati", ha affermato Perez-Etchegoyen, anche CTO di Onapsis. "L'approccio tecnico sarà diverso per ciascun ambiente multicloud, ma la strategia complessiva sarà la stessa."

Vedi altro: