Cos'è Lukitus?

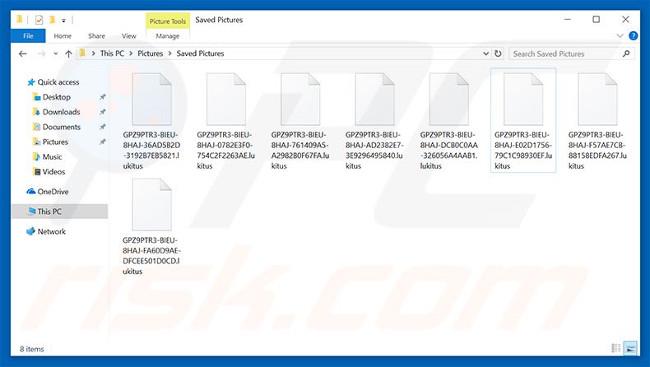

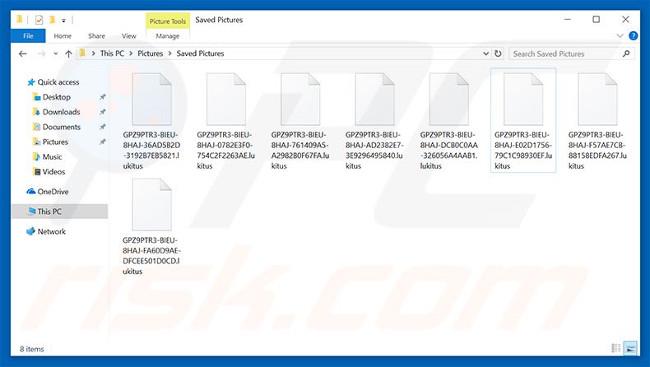

Lukitus è una versione aggiornata di un virus ransomware chiamato Locky. Gli sviluppatori diffondono Lukitus tramite spam (allegati dannosi). Dopo la penetrazione, Lukitus crittografa i dati archiviati utilizzando gli algoritmi di crittografia RSA-2048 e AES-128. Durante la crittografia, il virus rinomina i file crittografati utilizzando il pattern "32_random_letters_and_digits].lukitus". Ad esempio, "sample.jpg" potrebbe essere rinominato con un nome file come "GPZ9AETR3-BIEU-8HAJ-36AD5B2D-3192B7EB5821.lukitus". Dopo aver eseguito con successo la crittografia, Lukitus cambia lo sfondo del desktop e crea un file HTML ("lukitus.htm") per lasciarlo sul desktop.

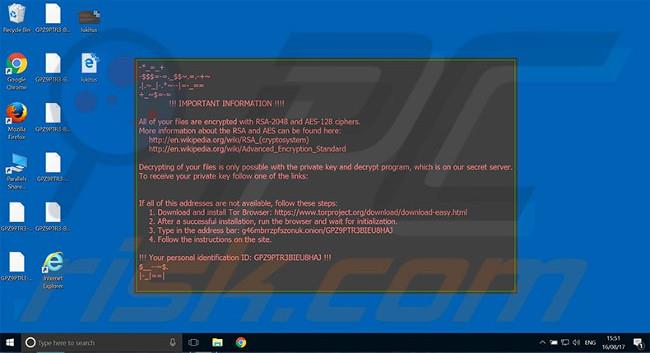

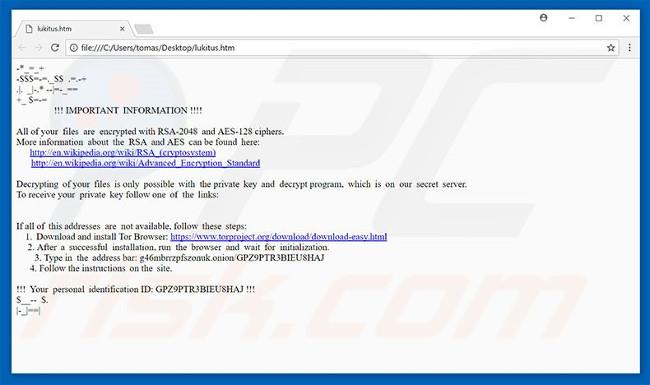

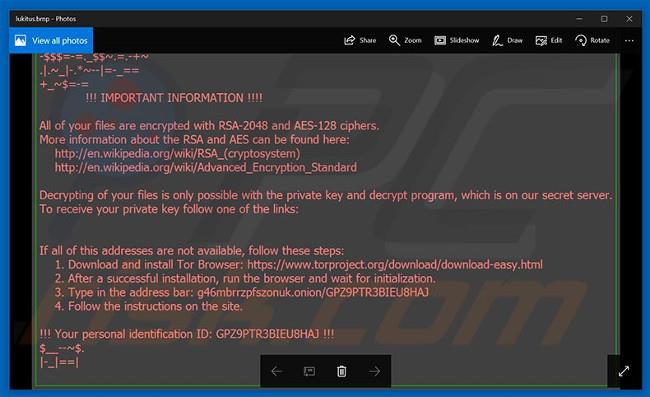

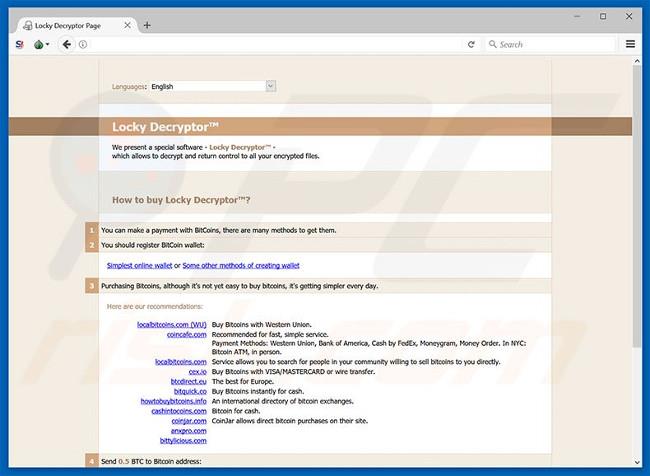

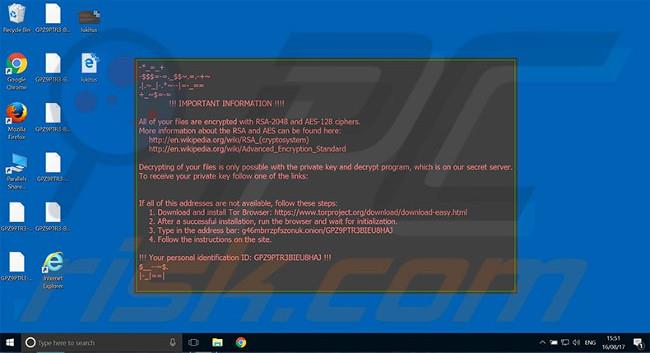

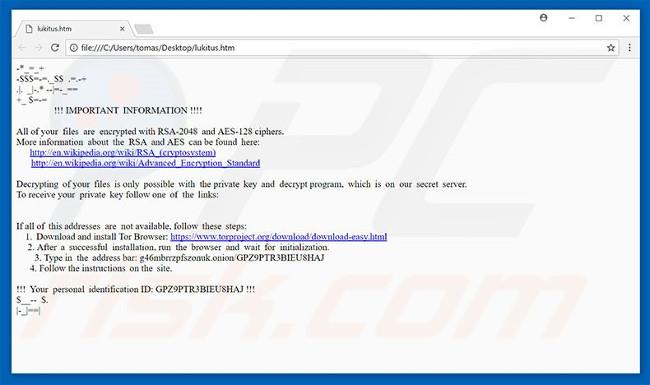

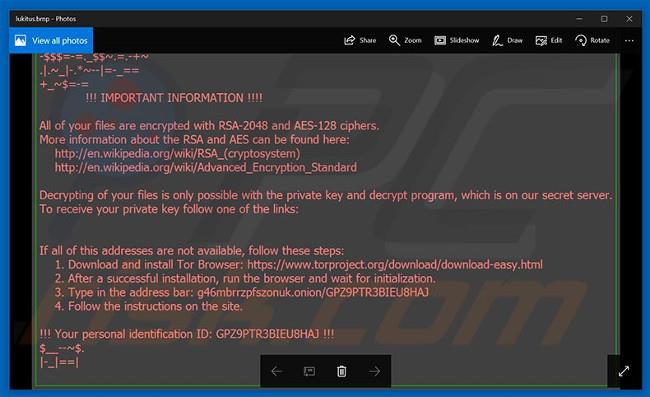

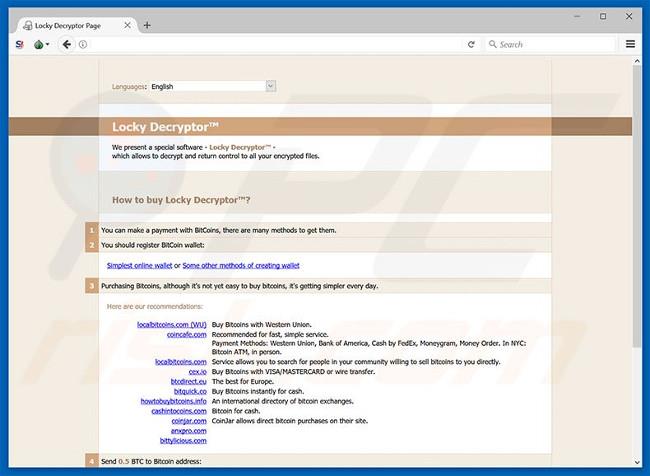

I file di sfondo e i file HTML sul computer contengono un messaggio di riscatto in cui si afferma che il file è crittografato e può essere recuperato solo tramite uno specifico programma di decrittazione che utilizza una chiave univoca. Sfortunatamente, questa informazione è corretta. Come accennato in precedenza, Lukitus utilizza algoritmi crittografici RSA e AES e pertanto viene generata solo una chiave di decrittazione per ciascuna vittima. Queste chiavi sono archiviate su un server remoto controllato dagli sviluppatori Lukitus. Le vittime sono tenute a pagare un riscatto per ricevere la chiave seguendo le istruzioni fornite sul sito ufficiale del malware. Il costo di decodifica è di 0,5 Bitcoin (circa 50.000.000 VND). Tuttavia, ricorda che non ci si deve fidare dei criminali high-tech perché spesso ignorano le vittime una volta ricevuto il riscatto. Il pagamento non garantisce che i tuoi file verranno decrittografati. Inoltre, donare denaro ai criminali informatici sostiene indirettamente anche le loro attività legate ai virus dannosi. Pertanto, non è consigliabile contattare queste persone o pagare alcun riscatto. Sfortunatamente, non esiste uno strumento in grado di recuperare file crittografati da Lukitus e l'unica soluzione è ripristinare i file e il sistema da un backup.

Avviso di richiesta di riscatto da parte di criminali informatici:

Lukitus è simile ad Aleta, BTCWare, GlobeImposter e dozzine di altri tipi di ransomware. Questi malware sono progettati anche per crittografare file e richiedere un riscatto. Ci sono solo due differenze principali: 1) il riscatto richiesto e 2) il tipo di algoritmo di crittografia utilizzato. La ricerca mostra che la maggior parte di questi virus utilizza algoritmi che generano chiavi di decrittazione univoche (ad esempio RSA, AES, DES, ecc.). Pertanto, è quasi impossibile recuperare questi file senza la chiave di decrittazione dei criminali informatici.

In che modo il ransomware attacca i computer?

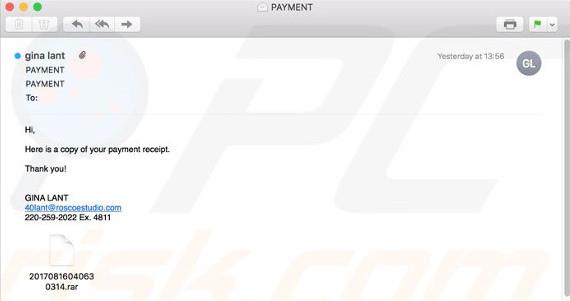

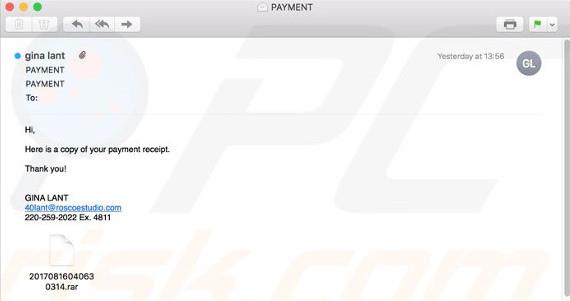

Sebbene Lukitus venga distribuito tramite spam, i criminali informatici spesso distribuiscono malware simili utilizzando software contraffatti, trojan e fonti di download di software di terze parti (siti di download (siti di hosting di file gratuiti, reti peer-to-peer, ecc.). In questo caso, Lukitus viene consegnato alle vittime come file .rar compresso. Tuttavia, le e-mail di spam contengono spesso documenti JavaScript, MS Office e altri file simili progettati per scaricare o installare malware. Gli aggiornamenti software falsi sfruttano bug di software obsoleti per infettare i sistemi. Le fonti di download di software di terze parti spesso aumentano la probabilità di esecuzione dannosa "presentandole" come software legittimo.

Come proteggere il tuo computer dalle infezioni ransomware?

Per prevenire l'infezione da ransomware, devi essere molto cauto quando navighi in Internet. Non aprire mai file ricevuti da e-mail sospette né scaricare software da fonti non ufficiali. Inoltre, utilizza una suite antivirus / antispyware legittima e aggiorna le applicazioni installate. Tuttavia, tieni presente che i criminali distribuiscono malware tramite falsi aggiornamenti. Pertanto, l'utilizzo di strumenti di terze parti per aggiornare il software è molto pericoloso. La chiave per proteggere il tuo computer è la cautela.

Esempi di spam utilizzati per distribuire il malware Lukitus:

File HTML di Lukitus:

File dello sfondo del desktop Lukitus:

File Lukitus del sito Tor:

File codificati da Lukitus (modello del nome file "[32_random_letters_and_digits].lukitus"):

Istruzioni per prevenire il ransomware Lukitus

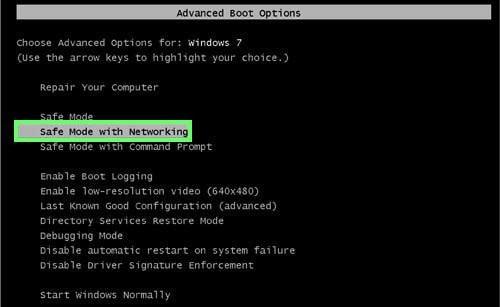

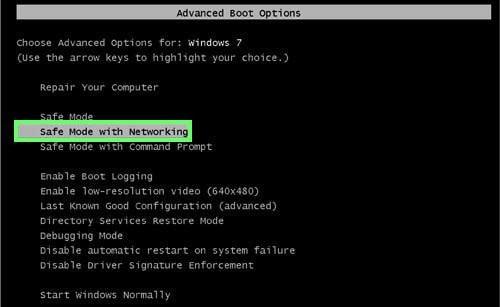

Passaggio 1: rimuovere il ransomware Lukitus utilizzando la modalità sicura di rete.

Utenti di Windows XP e Windows 7 : avviare il computer in modalità provvisoria. Fare clic su Start > Spegni > OK . Durante il processo di avvio del computer, premi più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzioni avanzate di Windows, quindi seleziona Modalità provvisoria con rete dall'elenco.

Istruzioni video su come avviare Windows 7 in modalità "Modalità provvisoria con rete":

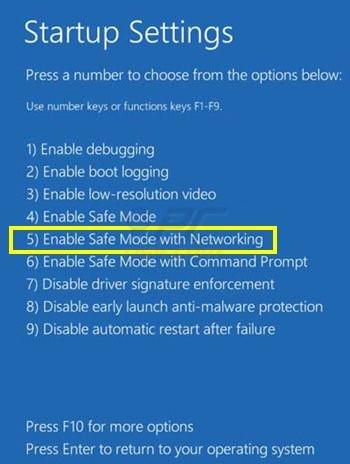

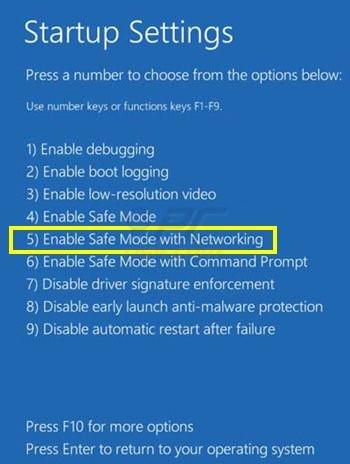

Utenti Windows 8: vai alla schermata Start di Windows 8 , digita Avanzate , nei risultati della ricerca seleziona Impostazioni . Fare clic sull'opzione Avvio avanzato nella finestra aperta "Impostazioni generali del PC" . Fare clic sul pulsante "Riavvia ora" . Il computer verrà ora riavviato nel "menu delle opzioni di avvio avanzate" . Fare clic sul pulsante " Risoluzione dei problemi ", quindi premere il pulsante "Opzioni avanzate" . Nella schermata delle opzioni avanzate, fare clic su Impostazioni di avvio > Riavvia . Il computer si riavvierà nella schermata Impostazioni di avvio. Premere F5 per avviare in modalità di avvio. Modalità provvisoria con rete .

Tutorial video sull'avvio di Windows 8 in modalità provvisoria con rete.

Utenti di Windows 10: fare clic sull'icona di Windows e selezionare Alimentazione. Nel menu aperto, fai clic su " Riavvia " tenendo premuto il pulsante " Maiusc " sulla tastiera. Nella finestra "scegli un'opzione" , fai clic su " Risoluzione dei problemi ", quindi seleziona "Opzioni avanzate" . Nel menu delle opzioni avanzate, seleziona "Impostazioni di avvio" e fai clic sul pulsante " Riavvia ". Nella finestra successiva, fare clic sul pulsante " F5 " sulla tastiera. Ciò riavvierà il sistema operativo in modalità provvisoria con rete.

Istruzioni video per avviare Windows 10 in modalità "Modalità provvisoria con rete":

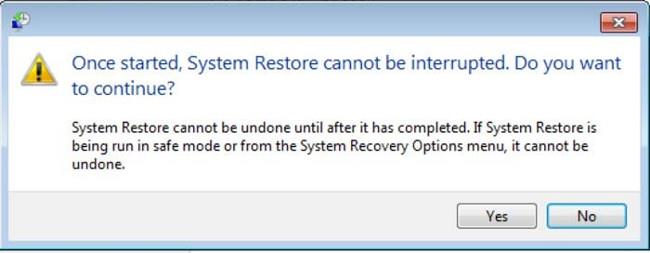

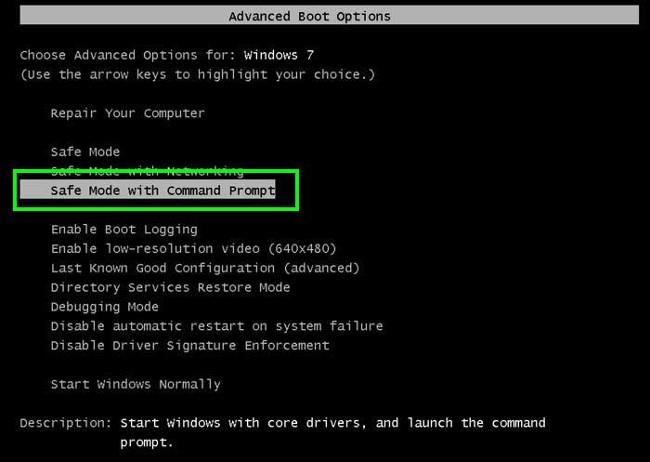

Passaggio 2: Rimuovere Lukitus ransomware utilizzando il ripristino del sistema

Se non riesci ad avviare il computer in modalità provvisoria con rete, prova a eseguire un ripristino del sistema.

Istruzioni video su come rimuovere il virus ransomware utilizzando la "Modalità provvisoria con prompt dei comandi" e "Ripristino configurazione di sistema:

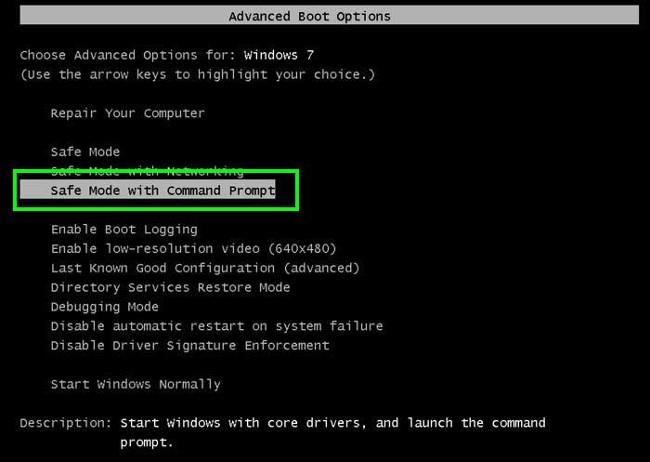

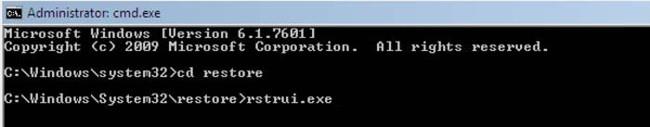

1. Durante il processo di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzioni avanzate di Windows, quindi selezionare Modalità provvisoria con prompt dei comandi dall'elenco e premere Invio .

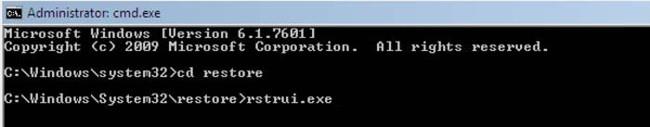

2. Nel prompt dei comandi, immettere la seguente riga: cd ripristino e premere Invio .

3. Successivamente, digitare questa riga: rstrui.exe e premere Invio .

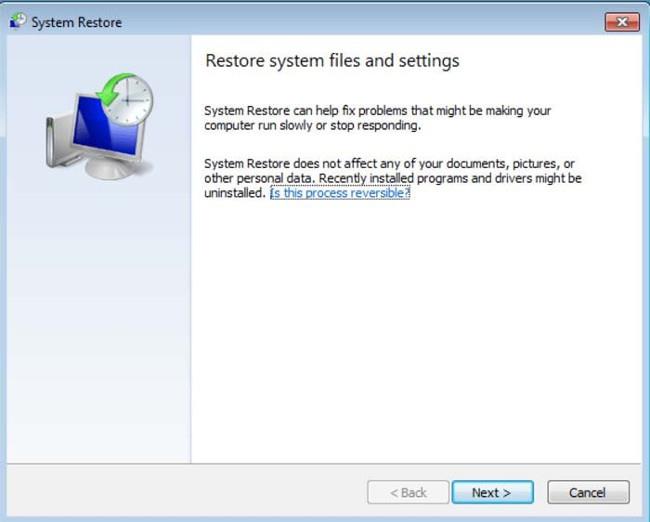

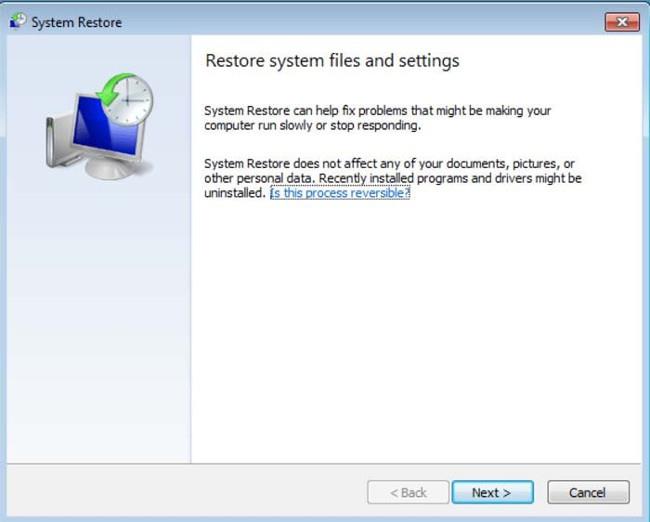

4. Nella finestra che si apre, fare clic su " Avanti ".

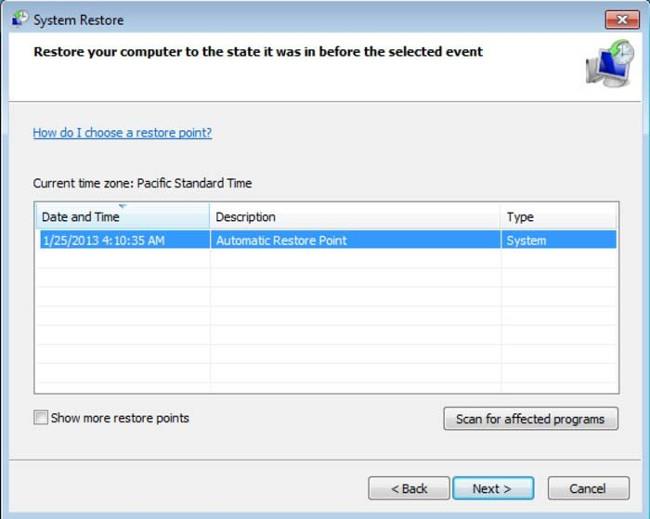

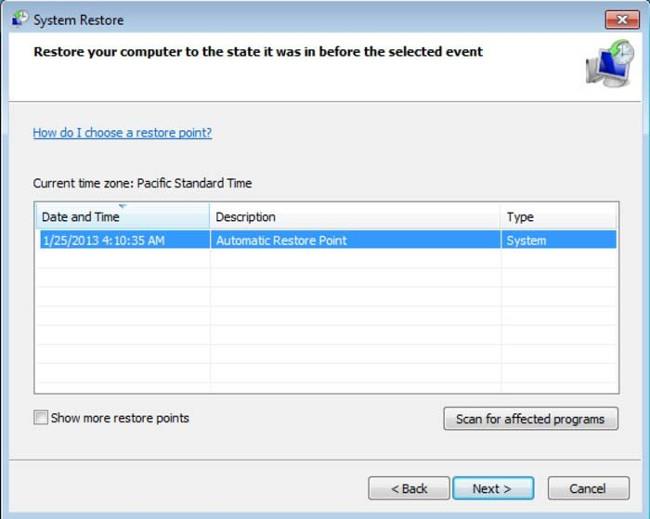

5. Seleziona uno dei punti di ripristino e fai clic su " Avanti " (ripristinerà il sistema del computer al giorno in cui è stato infettato dal virus Lukitus).

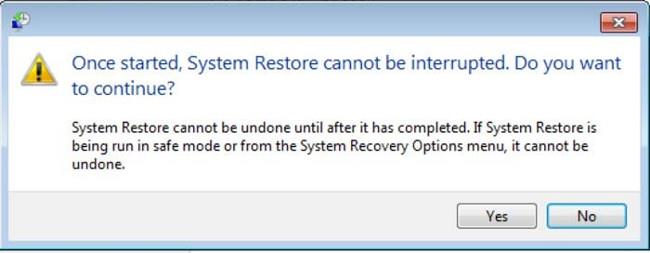

6. Nella finestra che si apre, fare clic su " Sì ".

7. Dopo aver ripristinato il computer, scarica ed esegui la scansione del computer con un software di rimozione malware per rimuovere eventuali file ransomware Lukitus rimanenti.

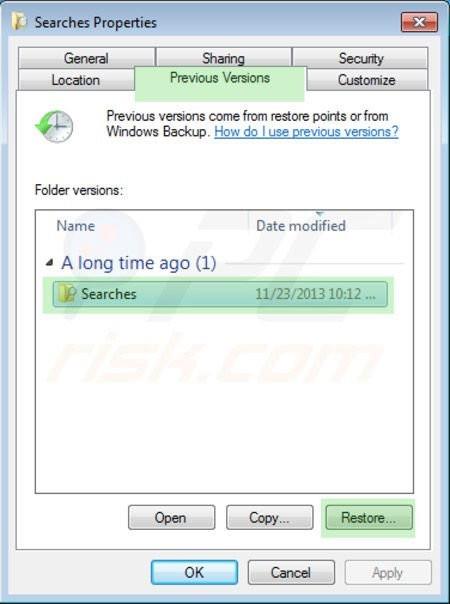

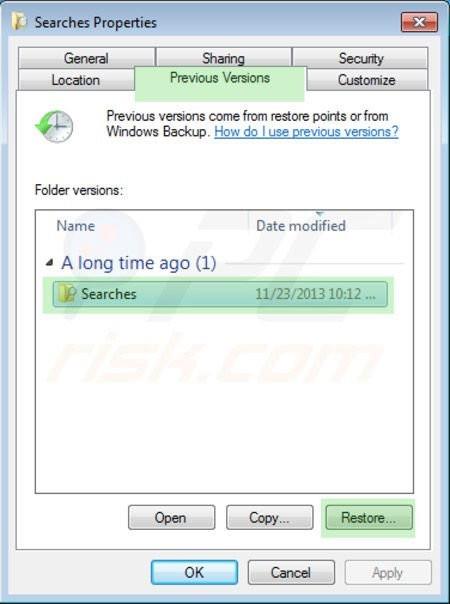

Per ripristinare i file personali crittografati con questo ransomware, prova a utilizzare la funzionalità Versioni precedenti di Windows. Questo metodo è efficace solo se la funzione Ripristino configurazione di sistema è stata abilitata su un sistema operativo che è stato attaccato da codice dannoso. Tieni presente che alcune varianti di Lukitus potrebbero eliminare le copie shadow del volume dei file, quindi questo metodo potrebbe non funzionare su tutti i computer.

Per ripristinare un file, fai clic con il pulsante destro del mouse, vai su Proprietà e seleziona la scheda Versioni precedenti . Se il file in questione ha un punto di ripristino, selezionalo e fai clic sul pulsante " Ripristina ".

Se non riesci ad avviare il computer in modalità provvisoria con rete (o con prompt dei comandi), avvia il computer con un disco di ripristino. Alcune varianti di ransomware vengono disabilitate con la Modalità provvisoria con rete, rendendone complicata la rimozione. Per questo passaggio è necessario accedere a un altro computer.

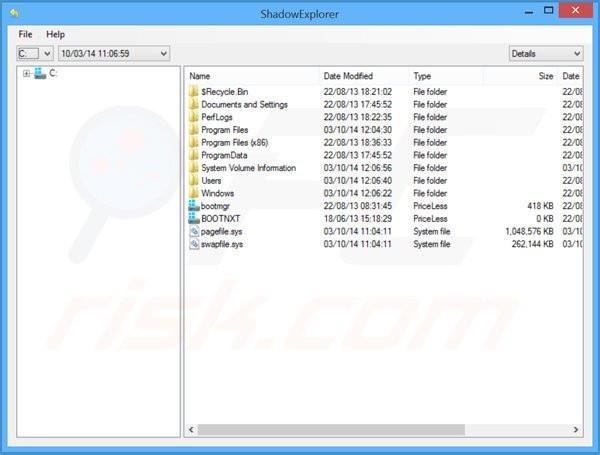

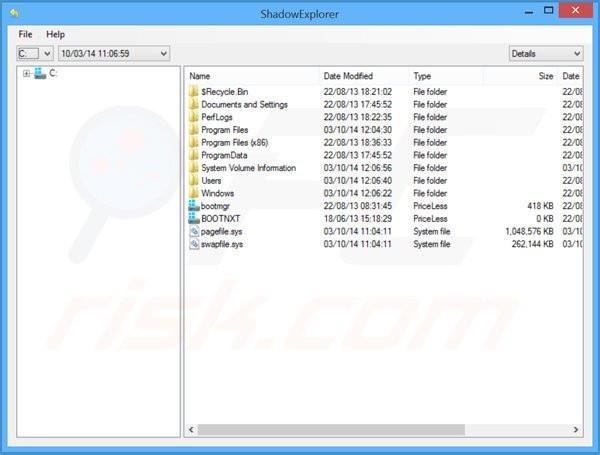

Per riprendere il controllo dei file crittografati di Lukitus, puoi anche provare a utilizzare un programma chiamato Shadow Explorer .

Per proteggere il tuo computer da ransomware di crittografia dei file come questo, utilizza programmi antivirus e antispyware affidabili. Come ulteriore metodo di protezione, è possibile utilizzare il programma chiamato HitmanPro.Alert , che crea oggetti criteri di gruppo nel registro per bloccare programmi non autorizzati come Lukitus.

Malwarebytes Anti-Ransomware Beta utilizza una tecnologia avanzata che monitora l'attività del ransomware e la blocca immediatamente, prima che raggiunga i file dell'utente:

Il modo migliore per evitare danni causati dal ransomware è mantenere backup regolarmente aggiornati.

Altri strumenti noti per rimuovere il ransomware Lukitus: Plumbytes Anti-Malware e SpyHunter 4 .