Un worm informatico è un tipo di programma malware la cui funzione principale è infettare altri computer rimanendo attivo sui sistemi infetti.

Un worm informatico è un malware autoreplicante che si diffonde su computer non infetti. I worm utilizzano spesso parti automatizzate e invisibili del sistema operativo. In genere, i worm vengono notati solo quando la loro replica incontrollata consuma risorse di sistema, rallentando o interrompendo altre attività.

Come si diffondono i worm informatici?

I worm informatici si diffondono senza l'interazione dell'utente. Tutto ciò che serve è che il worm diventi attivo sul sistema infetto. Prima che le reti fossero ampiamente utilizzate, i worm informatici si diffondevano attraverso supporti di archiviazione infetti, come i floppy disk, che, una volta montati sul sistema, infettavano altri dispositivi di archiviazione collegati al sistema. L'USB rimane un vettore popolare per i worm informatici.

I worm informatici si replicano per diffondersi ai computer non infetti

Come funzionano i worm informatici

I worm informatici spesso fanno affidamento su attività e vulnerabilità nei protocolli di rete per diffondersi. Ad esempio, il worm ransomware WannaCry ha sfruttato una vulnerabilità nella prima versione del protocollo di condivisione delle risorse Server Message Block (SMBv1) implementato nel sistema operativo Windows. Una volta attivo su un computer appena infetto, il malware WannaCry avvia una ricerca online per nuove potenziali vittime: sistemi che rispondono alle richieste SMBv1 avanzate dal worm. I worm possono continuare a diffondersi all'interno di un'organizzazione in questo modo. Quando un dispositivo BYOD (Bring Your Own Device) viene infettato, il worm può diffondersi ad altre reti, consentendo agli hacker un maggiore accesso.

I worm di posta elettronica funzionano generando e inviando posta in uscita a tutti gli indirizzi nell'elenco dei contatti di un utente. I messaggi includono un file eseguibile dannoso che infetta il nuovo sistema quando il destinatario lo apre. I worm di posta elettronica di successo spesso incorporano metodi di ingegneria sociale per indurre gli utenti ad aprire gli allegati.

Stuxnet, uno dei worm informatici più noti fino ad oggi, include un componente worm che diffonde malware attraverso la condivisione di dispositivi USB infetti, nonché malware che prende di mira i sistemi di controllo di supervisione e acquisizione dati (SCADA), è ampiamente utilizzato in ambienti industriali, compresi servizi elettrici, servizi idrici, impianti di trattamento delle acque reflue e molti altri. I worm puri si propagano dai sistemi infetti a quelli non infetti, quindi è difficile ridurre al minimo la possibilità di danni causati da tali worm.

Un sistema infetto può diventare non disponibile o inaffidabile a causa della propagazione dei worm, mentre è noto che i worm informatici interrompono le reti attraverso la saturazione dei collegamenti di rete con traffico dannoso.

Tipi di worm informatici

Esistono diversi tipi di worm informatici dannosi:

Un virus informatico o un ibrido di worm è un malware che si diffonde come un worm, ma modifica anche il codice del programma come un virus o trasporta qualche tipo di carico dannoso, come virus, ransomware o qualche altro tipo di malware.

I worm bot possono essere utilizzati per infettare i computer e trasformarli in zombie o bot, con l'intenzione di utilizzarli in attacchi coordinati tramite botnet .

Il worm IM si diffonde attraverso i servizi di messaggistica istantanea e sfrutta l'accesso agli elenchi di contatti sui computer delle vittime.

I worm di posta elettronica vengono spesso distribuiti come file eseguibili dannosi allegati a quelli che sembrano normali messaggi di posta elettronica.

Condivisione di file worm : anche se lo streaming diventa il metodo dominante, molte persone preferiscono ancora procurarsi musica, film e programmi TV attraverso reti di condivisione di file peer-to-peer. Poiché queste reti di condivisione di file operano in un'area in cui la legalità non è rispettata, sono in gran parte non regolamentate e pertanto è facile per gli hacker incorporare worm in file con un'elevata richiesta di download. Quando scarichi file infetti, il worm si copierà sul tuo computer e continuerà il suo lavoro. Fai attenzione la prossima volta che vuoi evitare di pagare per quel nuovo film o album.

Infine, esiste un tipo di worm progettato per diffondersi attraverso le reti con lo scopo di fornire patch per vulnerabilità di sicurezza note. Sebbene questo tipo di worm sia stato descritto e discusso negli ambienti accademici, non sono ancora stati trovati esempi concreti, molto probabilmente a causa del suo potenziale di causare danni indesiderati a sistemi che reagiscono in modo inaspettato. Con tale software, la possibilità di eliminare le vulnerabilità è maggiore . In ogni caso, l'uso di qualsiasi software che modifichi il sistema senza il permesso del proprietario del sistema sottoporrà l'editore a varie accuse penali e civili.

Cosa possono fare i worm informatici?

Quando compaiono per la prima volta, i vermi non hanno altro obiettivo se non quello di riprodursi il più ampiamente possibile. Gli hacker originariamente creavano questi worm per proprio divertimento, per mettere in mostra le proprie abilità o per dimostrare vulnerabilità e punti deboli negli attuali sistemi operativi.

Questi "vermi puri" spesso causano danni o interruzioni - effetti collaterali dei processi previsti - anche se essi stessi non sono progettati per fare queste cose. I worm affamati di risorse possono rallentare o addirittura mandare in crash un computer host, consumando troppa potenza di elaborazione, mentre altri worm intasano le reti spingendo le richieste di larghezza di banda a livelli estremi quando si diffondono.

Sfortunatamente, alla fine, gli hacker si sono presto resi conto che i worm potevano essere utilizzati come ulteriori meccanismi di distribuzione del malware. In questi casi, il codice aggiuntivo generato dal worm viene chiamato "carico utile". Una strategia comune è quella di dotare i worm di un payload che apra una "backdoor" sulle macchine infette, consentendo ai criminali informatici di tornare in seguito e prendere il controllo del sistema. Altri payload possono raccogliere dati personali sensibili, installare ransomware o trasformare i computer presi di mira in “zombi” da utilizzare negli attacchi botnet.

Storia dei worm informatici

Alcuni dei ceppi di malware più distruttivi sono i worm informatici. Diamo un'occhiata ad alcuni esempi dei worm informatici più famosi:

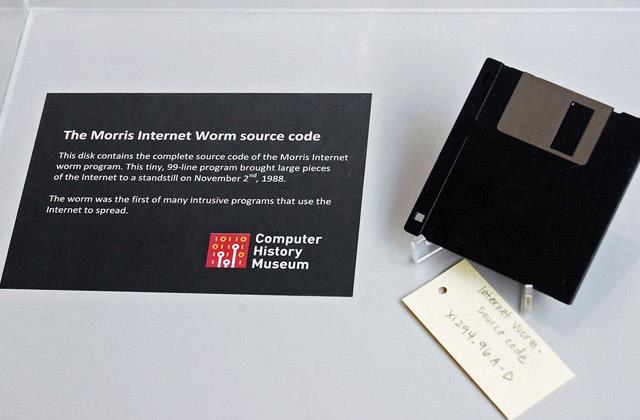

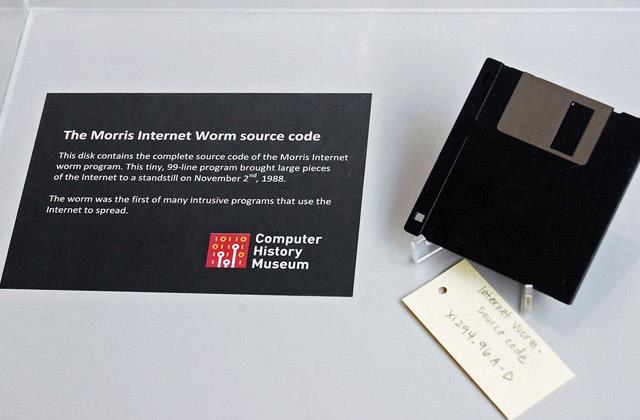

Verme Morris

Worm Morris ha causato conseguenze estremamente gravi, anche se il punto di partenza non erano cattive intenzioni

Lo studente laureato Robert Tappan Morris diede inizio all'era dei worm informatici lanciando la sua creazione il 2 novembre 1988. Morris non aveva intenzione che il suo worm causasse alcun danno reale, tuttavia, a causa del modo in cui era scritto il codice, questo worm è riuscito a infettare più server più volte.

La grave negligenza di Morris portò a una serie di interruzioni dei computer, lasciando inutilizzabile una parte significativa di Internet fino a quando il worm non fu rimosso dalle macchine infette. Si stima che le conseguenze dei danni causati da questo worm vadano da centinaia di migliaia a milioni di dollari. Morris divenne anche la prima persona ad essere condannata ai sensi del Computer Fraud and Abuse Act degli Stati Uniti del 1986.

TI AMO

Il verme ILOVEYOU è apparso nelle Filippine all'inizio del 2000, per poi diffondersi rapidamente in tutto il mondo causando gravi conseguenze.

Il worm ILOVEYOU, che prende il nome dal messaggio e-mail diffuso, è apparso nelle Filippine all'inizio del 2000, prima di diffondersi rapidamente in tutto il mondo. A differenza del worm Morris, ILOVEYOU è un worm dannoso progettato per sovrascrivere in modo casuale i file sul computer della vittima.

Dopo aver sabotato il server, ILOVEYOU ha inviato via email copie di se stesso tramite Microsoft Outlook a tutti i contatti nella rubrica di Windows della vittima. Alla fine, ILOVEYOU ha causato danni per miliardi di dollari in tutto il mondo, diventando uno dei worm informatici più famosi mai visti.

SQL Slammer

SQL Slammer

L'SQL Slammer del 2003 è stato un brutale worm Internet che si è diffuso alla velocità della luce e ha infettato circa 75.000 vittime in soli 10 minuti. Allontanandosi dalle tattiche di posta elettronica di ILOVEYOU, SQL Slammer si è diffuso prendendo di mira una vulnerabilità in Microsoft SQL Server per Windows 2000.

SQL Slammer generava indirizzi IP in modo casuale, quindi inviava copie di se stesso ai computer a tali indirizzi. Se il computer ricevente esegue una versione senza patch di SQL Server che presenta ancora vulnerabilità di sicurezza, SQL Slammer interverrà immediatamente e inizierà a funzionare. Trasforma i computer infetti in botnet, che vengono poi utilizzate per lanciare molteplici attacchi DDoS.

Sebbene la relativa patch di sicurezza sia disponibile dal 2002, ancor prima che si manifestasse la spaventosa ondata di attacchi, SQL Slammer ha visto una rinascita nel 2016 e nel 2017.

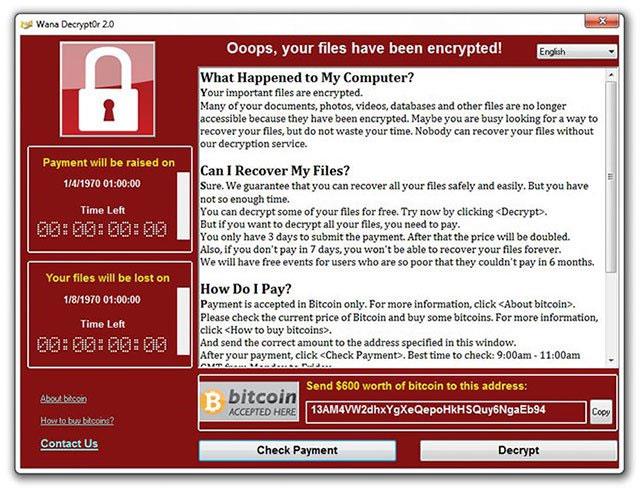

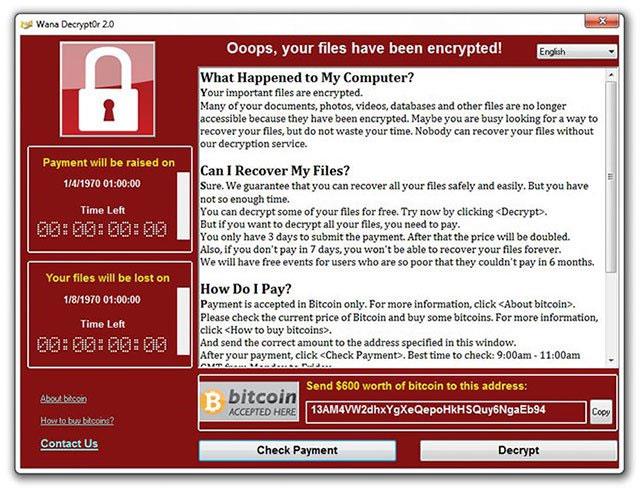

Voglio piangere

Voglio piangere

WannaCry è un esempio più recente di quanto possano essere devastanti i worm, anche con i moderni strumenti di sicurezza informatica. Anche il worm WannaCry del 2017 è un esempio di ransomware, poiché crittografa i file della vittima e richiede il pagamento di un riscatto per riottenere l'accesso. In un solo giorno, WannaCry si è infiltrato in 230.000 PC in 150 paesi, compresi obiettivi di alto profilo come il Servizio sanitario nazionale britannico e molti altri enti governativi, università e aziende private. .

WannaCry ha utilizzato l'exploit EternalBlue per colpire una vulnerabilità di sicurezza nelle versioni di Windows precedenti a Windows 8. Quando ha trovato un computer vulnerabile, ha installato una copia di se stesso, inizia a crittografare i file della vittima e quindi visualizza un messaggio di riscatto una volta completato il processo.

Come identificare i worm informatici

Esistono diversi segnali rivelatori che indicano la presenza di un worm sul tuo dispositivo. Sebbene i worm operino per lo più in modo silenzioso, le loro attività possono portare a effetti notevoli per le vittime, anche se il worm non fa intenzionalmente nulla di dannoso. Il tuo computer potrebbe essere infetto da un worm se presenta i seguenti sintomi:

Il computer funziona lentamente o si blocca

Alcuni worm, come il classico Morris Worm discusso sopra, possono consumare così tante risorse di un computer che praticamente non rimangono risorse per le normali funzioni. Se il tuo computer diventa improvvisamente lento o non risponde, o addirittura inizia a bloccarsi, potrebbe essere a causa di un worm informatico.

La memoria si esaurisce rapidamente

Quando un worm si replica, deve immagazzinare tutte le sue copie da qualche parte. Se lo spazio di archiviazione disponibile sul tuo computer sembra molto più piccolo del solito, scopri cosa occupa tutto quello spazio: il colpevole potrebbe essere un worm.

Il computer si comporta in modo strano

Poiché molti worm si diffondono sfruttando il contatto diretto, cerca eventuali e-mail inviate o messaggi che non hai inviato tu stesso. Anche avvisi insoliti, modifiche inspiegabili o file nuovi o mancanti possono indicare un worm attivo.

I contatti ti chiedono cosa sta succedendo

Potresti perdere i segnali sopra e va bene. Tutti possiamo accidentalmente trascurare le cose. Tuttavia, se hai ricevuto un messaggio istantaneo o un worm di posta elettronica, alcuni contatti potrebbero chiederti informazioni su strani messaggi che hanno ricevuto da te. Non è mai troppo tardi per risolvere un'infestazione di vermi, anche se ha già iniziato a diffondersi.

Come prevenire i worm informatici

Proteggiti dalle infezioni da worm informatici

Gli utenti dovrebbero adottare buone misure di sicurezza di rete per proteggersi dalle infezioni da worm informatici. Le misure che aiuteranno a prevenire il rischio di infezioni da worm informatici includono:

- Mantenere aggiornati il sistema operativo e tutti gli altri aggiornamenti e patch del software aiuterà a ridurre al minimo il rischio di vulnerabilità appena scoperte.

- L'utilizzo di un firewall contribuirà a ridurre la possibilità che malware entri nel sistema.

- L'uso di un software antivirus aiuterà a prevenire l'esecuzione di malware.

- Fare attenzione a non fare clic su allegati, collegamenti nelle e-mail o altre applicazioni di messaggistica che possono esporre il sistema a malware.

- Crittografa i file per proteggere i dati sensibili archiviati su computer, server e dispositivi mobili

Sebbene alcuni worm siano progettati per non fare altro che diffondersi in nuovi sistemi, la maggior parte dei worm è correlata a virus, rootkit o altro malware.