Shodan è come Google ma più un repository per i dispositivi Internet of Things (IoT) . Mentre Google indicizza i siti del World Wide Web e i contenuti di questi siti, Shodan indicizza ogni dispositivo direttamente connesso a Internet .

Le informazioni disponibili pubblicamente tramite questo motore di ricerca sembrano essere innocue. Per l'utente medio, le stringhe di indirizzi IP e i termini di codifica non significano molto. Ma per un hacker alla ricerca di un dispositivo vulnerabile, questo è più che sufficiente per fare del male. E se potessi comprendere i dati che contano di più e come utilizzare Shodan per migliorare la tua sicurezza informatica?

Cos'è esattamente Shodan?

Shodan è un motore di ricerca informatico che indicizza i dispositivi connessi a Internet. Questo motore di ricerca è iniziato come progetto di John Matherly. Matherly vuole conoscere i dispositivi connessi a Internet, dalle stampanti e server Web agli acceleratori di particelle, praticamente qualsiasi cosa abbia un indirizzo IP.

L'obiettivo è registrare le specifiche del dispositivo e avere una mappa che mostri la posizione dei dispositivi e come sono collegati tra loro. Dal 2009, quando è stata quotata in borsa, lo scopo di Shodan è rimasto sostanzialmente invariato. Mappa comunque la posizione esatta dei dispositivi abilitati a Internet, le specifiche del software e le posizioni. In effetti, Shodan è cresciuto fino a diventare un occhio globale su Internet.

In che modo gli hacker utilizzano Shodan?

Shodan non è stato originariamente progettato per gli hacker, ma le informazioni pubbliche raccolte da questo motore di ricerca potrebbero essere utili agli hacker che cercano dispositivi vulnerabili.

Trova dispositivi IoT con regole di sicurezza

Shodan raccoglie banner digitali di dispositivi IoT. Il banner è come un CV che i dispositivi IoT inviano ai server web quando richiedono dati. La lettura del banner indica come il server web riconosce un dispositivo specifico, come e quali pacchetti di dati inviare al dispositivo. Così come il contenuto del CV di ognuno sarà diverso, lo saranno anche i banner dei dispositivi IoT.

In generale, un banner tipico mostrerà la versione del sistema operativo del dispositivo, l'indirizzo IP, le porte aperte, il numero di serie, le specifiche hardware, la posizione geografica, il provider di servizi Internet e il nome registrato del proprietario, se applicabile.

Molte, se non tutte, queste informazioni sono state rese pubbliche. Queste informazioni potrebbero essere visibili agli hacker se, ad esempio, il dispositivo funziona con un software obsoleto. Più specificamente, i filtri di ricerca possono essere utilizzati per restringere il campo dei dispositivi vulnerabili all'interno di una città specifica. Sapendo dove trovare i dispositivi vulnerabili, gli hacker possono utilizzare tattiche di Wardriving o eseguire attacchi di dissociazione per penetrare nella rete se non è possibile accedervi da remoto.

Trova password e accessi predefiniti

La maggior parte dei dispositivi, come i router , vengono forniti con password predefinite o credenziali di accesso che l'utente deve modificare dopo la configurazione. Tuttavia, non molte persone possono farlo. Shodan compila regolarmente un elenco di dispositivi attivi che utilizzano ancora le credenziali predefinite e le porte aperte. Eseguendo una ricerca con la query "password predefinita" verranno visualizzati risultati di ricerca pertinenti. Chiunque abbia accesso a questi dati e agli strumenti di hacking può accedere a un sistema essenzialmente aperto e causare danni.

Questo è il motivo per cui dovresti cambiare la tua password predefinita.

Come utilizzare Shodan per migliorare la sicurezza informatica

La quantità di dati disponibili tramite Shodan è sconcertante, ma non è affatto utile se il sistema di sicurezza del tuo dispositivo funziona correttamente. La ricerca dell'indirizzo IP di un dispositivo su Shodan ti dirà se il motore di ricerca ha qualche informazione su di esso. Cominciamo con l'indirizzo IP del tuo router di casa. Stranamente, Shodan non avrà alcuna informazione sul tuo router, soprattutto se le porte di rete sono chiuse. Quindi passa alle telecamere di sicurezza, ai baby monitor, al telefono e al laptop.

Trova e chiudi le porte vulnerabili

Non devi preoccuparti che gli hacker trovino il tuo dispositivo su Shodan e si intromettano nel tuo sistema. La probabilità che ciò accada è bassa perché Shodan cataloga solo i sistemi con porte TCP/IP aperte. Ed è a questo che devi prestare attenzione: le porte non sicure sono aperte.

In generale, le porte vengono aperte in modo che i dispositivi abilitati a Internet possano soddisfare richieste, ricevere dati e sapere cosa fare con tali dati. È così che la tua stampante wireless sa ricevere una richiesta dal tuo PC e stampare una pagina e come la tua webcam la trasmette al display. E, cosa ancora più importante, come può un hacker accedere da remoto al tuo dispositivo.

Una porta aperta è inevitabile perché è così che il tuo dispositivo si connette a Internet. La chiusura di tutte le porte del tuo dispositivo ti disconnetterà da Internet. I gateway diventano un rischio per la sicurezza in determinate circostanze, come l'esecuzione di software vecchio e obsoleto o la configurazione errata di un'applicazione sul sistema. Fortunatamente, puoi gestire questo malware e il rischio per la sicurezza informatica chiudendo le porte vulnerabili.

Utilizza una VPN per connetterti a Internet

Puoi cercare l'indirizzo IP del dispositivo su Shodan e vedere se il banner del dispositivo è pubblico e quali porte sono aperte in modo da poterle chiudere. Ma questo non è ancora abbastanza. Considera l'utilizzo di una VPN per nascondere il tuo indirizzo IP quando navighi sul Web.

La VPN funge da primo muro tra te e l'aggressore. L'utilizzo di una VPN crittografa la tua connessione Internet, quindi le richieste di dati e servizi passano attraverso porte sicure anziché porte potenzialmente non protette. In questo modo, gli aggressori devono prima violare il servizio VPN, cosa non facile, prima di poterti raggiungere. Poi c'è ancora un altro muro che puoi erigere.

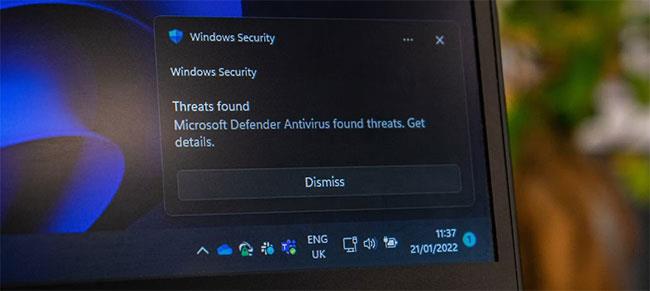

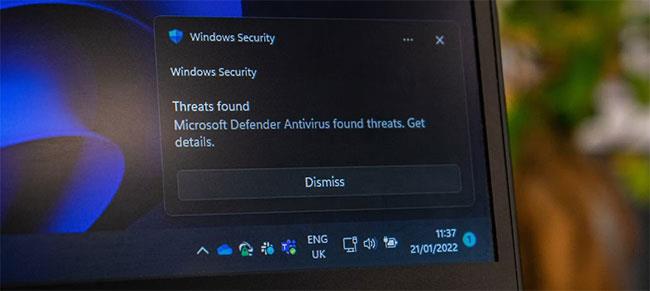

Attiva Microsoft Defender Firewall

Alcune VPN, come Windscribe, dispongono di firewall. Sebbene i firewall di terze parti siano ottimi, dovresti utilizzare il firewall fornito con Microsoft Defender, il programma di sicurezza nativo sui computer Windows. Fare riferimento a: Come attivare/disattivare il firewall su computer Windows per maggiori dettagli.

Il tuo computer comunica con altri computer su Internet tramite pacchetti di dati (bit di dati contenenti file multimediali o messaggi). Il compito del firewall Microsoft Defender è scansionare i pacchetti di dati in arrivo e prevenire qualsiasi comportamento che potrebbe danneggiare il dispositivo. Abilitare il firewall è tutto ciò che devi fare. Per impostazione predefinita, i firewall aprono le porte del computer solo quando un'applicazione deve utilizzare quella porta. Non è necessario modificare le regole di sicurezza avanzate per il gateway a meno che tu non sia un utente esperto. Anche in questo caso, valuta la possibilità di impostare un promemoria per chiudere il cancello in seguito (è facile dimenticarsi di farlo).

Pensa a come un firewall funge da controllore del traffico in città e alle strade come gateway per la tua rete. Il personale controlla e garantisce che possano transitare solo i veicoli che soddisfano gli standard di sicurezza. Questi standard di sicurezza cambiano continuamente, quindi i tuoi dipendenti devono essere consapevoli delle regole più recenti ed è per questo che dovresti installare regolarmente gli aggiornamenti software. Trascurare le regole di sicurezza dei cancelli è come chiedere ai tuoi dipendenti di aggirare un checkpoint. Molti veicoli possono sfruttare quell'angolo cieco per entrare nella tua città.

Per quale scopo è adatto Shodan?

Shodan è un enorme database contenente informazioni identificative sui dispositivi connessi a Internet. Viene utilizzato principalmente dalle aziende per monitorare le vulnerabilità e le perdite di rete. Tuttavia, troverai Shodan anche uno strumento utile per verificare il tuo stato di sicurezza. Una volta trovate queste perdite, puoi bloccarle facilmente e migliorare la tua sicurezza informatica complessiva.