La crittografia a curva ellittica (ECC) è una tecnica di crittografia a chiave pubblica basata sulla teoria della curva ellittica, che aiuta a creare una crittografia più veloce, più piccola e più potente. ECC genera codici attraverso le proprietà delle equazioni della curva ellittica invece del metodo tradizionale che utilizza grandi numeri primi. Questa tecnologia può essere utilizzata insieme alla maggior parte dei metodi di crittografia pubblici come RSA e Diffie-Hellman.

Secondo alcuni ricercatori, l'ECC raggiunge questo livello di sicurezza con soli 164 bit mentre altri sistemi richiedono 1024 bit per raggiungere lo stesso livello. Poiché l'ECC aiuta a garantire la sicurezza con una potenza di elaborazione e un utilizzo della batteria ridotti, è ampiamente applicato alle app mobili.

ECC è stato sviluppato da Certicom, un fornitore di sistemi di sicurezza mobile per l'e-business, e recentemente ha ottenuto la licenza da Hifn, un produttore di circuiti integrati e prodotti per la sicurezza informatica. RSA sta inoltre attualmente sviluppando un proprio ECC. Molte aziende, tra cui 3COM, Cylink, Motorola, Pitney Bowes, Siemens, TRW e VeriFone, supportano l'ECC sui propri prodotti.

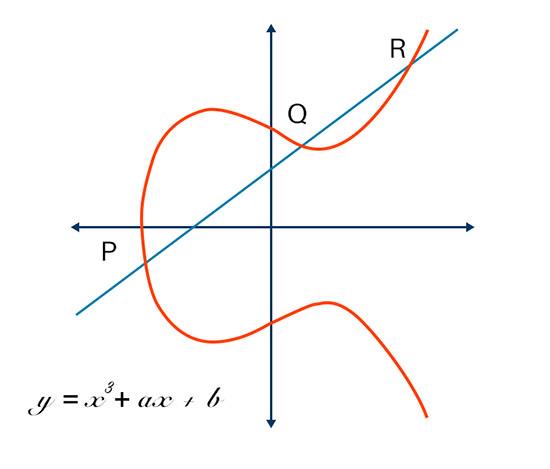

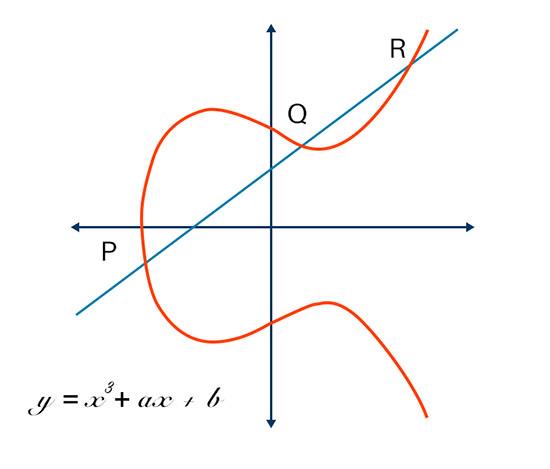

Equazione e grafico della curva ellittica

Le proprietà e le funzioni delle curve ellittiche sono studiate in matematica da 150 anni. Il loro utilizzo come crittografia è stato introdotto per la prima volta nel 1985 da Neal Koblitz dell'Università di Washington e Victor Miller dell'IBM (si tratta di due studi indipendenti).

Una curva ellittica non è un'ellisse (ovale), ma è rappresentata come un cerchio che interseca due assi. L'ECC si basa sulle proprietà di un tipo specifico di equazione creata da un gruppo (un insieme di elementi con un'operazione binaria che combina due elementi qualsiasi dell'insieme in un terzo elemento). Il grafico proviene dai punti in cui la curva e i due assi si intersecano. Moltiplica quel punto per un numero per trovare il punto successivo, ma è difficile sapere per quale numero moltiplicare anche se il risultato e il punto successivo sono già forniti.

Le equazioni delle curve ellittiche hanno la proprietà di essere estremamente preziose per scopi crittografici, poiché sono facili da implementare ma estremamente difficili da invertire.

Tuttavia, l’uso delle curve ellittiche presenta ancora alcune limitazioni in questo settore. Nigel Smart, un ricercatore della Hewlett Packard, ha trovato alcuni difetti in questa curva che la rendono molto facile da decifrare. Tuttavia, secondo Philip Deck di Certicom, sebbene queste curve siano vulnerabili, gli sviluppatori ECC sanno come classificarle per l'uso. È convinto che l'ECC sia una tecnologia unica che può essere sfruttata a livello globale e utilizzata su tutti i dispositivi e, secondo Deck, "l'unica cosa che fa questo è la curva ellittica".