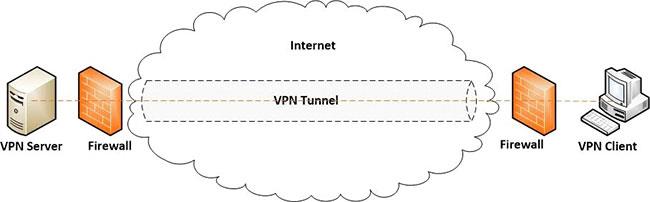

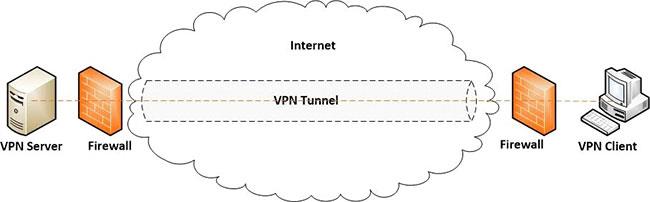

La tecnologia delle reti private virtuali si basa sul concetto di tunneling. Come un tubo dell'acqua al cui interno scorre un liquido, un tunnel VPN isola e incapsula il traffico Internet, solitamente con un qualche tipo di crittografia per creare un tunnel privato per i dati, mentre viaggiano in una rete non protetta.

Quando il traffico Internet viaggia all'interno di un tunnel VPN, fornisce una connessione privata e sicura tra il tuo computer e un altro computer o server in un altro sito. Se combinato con una crittografia avanzata, il tunneling rende i tuoi dati praticamente impossibili da curiosare o hackerare.

Come funziona il tunneling VPN?

Il tunneling VPN è un processo di incapsulamento e crittografia dei dati

Pensa al tunneling VPN come a un processo di incapsulamento e crittografia dei dati.

- Incapsulamento dei dati : l'incapsulamento è il processo di avvolgimento di un pacchetto di dati Internet all'interno di un altro, come quando si inserisce una lettera in una busta per la spedizione.

- Crittografia dei dati : tuttavia, avere un solo tunnel non è sufficiente. La crittografia codifica e blocca il contenuto del messaggio, ovvero i tuoi dati, in modo che non possa essere aperto e letto da nessuno tranne che dal destinatario previsto.

Sebbene i tunnel VPN possano essere creati senza crittografia, i tunnel VPN generalmente non sono considerati sicuri a meno che non siano protetti con qualche tipo di crittografia. Questo è il motivo per cui senti spesso le VPN descritte come connessioni crittografate.

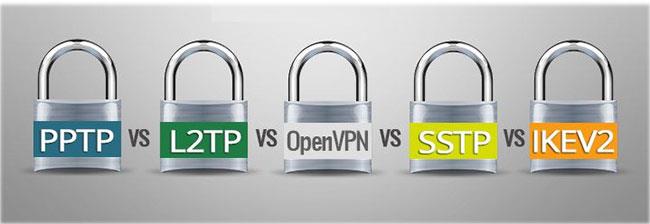

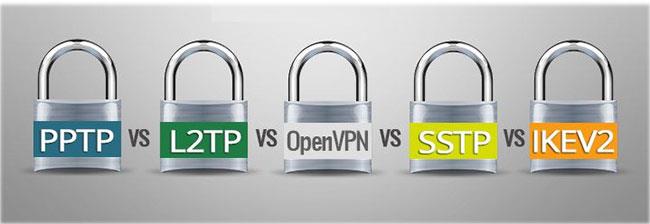

Panoramica dei protocolli di crittografia VPN

Protocolli di crittografia VPN

Sono stati creati diversi protocolli di crittografia appositamente per l'uso con i tunnel VPN. I tipi più popolari di protocolli di crittografia VPN includono IPSec, PPTP, L2TP, OpenVPN, IKEv2, SSTP e OpenVPN.

- IPsec è un insieme di protocolli di sicurezza utilizzati per autenticare e crittografare i dati su una rete VPN. Include standard per stabilire una connessione tra due computer e scambiare chiavi crittografiche. Le chiavi crittografano i dati, quindi solo i computer che partecipano allo scambio possono aprire la chiave e visualizzare i dati.

- PPTP è stato sviluppato da Microsoft ed è uno standard dalla fine degli anni 90. Per funzionare dipende dal canale di controllo TCP e dall'incapsulamento del routing generico. Tuttavia, PPTP non è più considerato sicuro

- L2TP è di proprietà di Cisco ed è considerata una versione migliore di PPTP. L2TP è l'unico protocollo di tunneling che non fornisce alcuna crittografia propria. Questo è il motivo per cui è spesso abbinato a IPSec. La combinazione di questi due protocolli è comunemente nota come L2TP/IPsec, un protocollo che supporta la crittografia fino a 256 bit e l'algoritmo 3DES.

- IKEv2 è un protocollo di collegamento sicuro sviluppato da Microsoft e Cisco utilizzato per stabilire un collegamento autenticato e crittografato tra due computer. IKEv2 è spesso abbinato alla suite di sicurezza IPsec e viene indicato come IKEv2/IPsec. Questa combinazione fornisce crittografia fino a 256 bit e chiavi crittografiche avanzate.

- SSTP è un protocollo standard di proprietà di Microsoft che funziona con Windows, Linux e MacOS. Tuttavia, lo vedrai utilizzato principalmente con le piattaforme Windows. È considerato un protocollo VPN stabile e altamente sicuro, utilizzando lo standard Secure Socket Layer 3.0.

- OpenVPN è un protocollo open source supportato da tutti i principali sistemi operativi oggi in uso (Mac, Windows e Linux), nonché Android e iOS. Supporta anche piattaforme meno conosciute, tra cui OpenBSD, FreeBSD, NetBSD e Solaris. OpenVPN offre crittografia fino a 256 bit utilizzando OpenSSL, un toolkit completo, potente e di livello commerciale per Transport Layer Security.

Quale protocollo di tunneling VPN è il migliore?

OpenVPN è considerato oggi il gold standard per le VPN

La migliore VPN è quella che usi effettivamente. OpenVPN, con le sue potenti capacità di crittografia e di elusione del firewall, è oggi considerato lo standard di riferimento per le VPN. Questa è una delle migliori opzioni per una VPN personale e funzionerà su quasi tutte le piattaforme. Anche L2TP/IPSec, IKEv2/IPSec e SSTP sono buone opzioni, ma potrebbero essere disponibili solo su determinate piattaforme.

Provider VPN singolo e multiprotocollo

I provider VPN rientrano nella categoria VPN singola o multiprotocollo.

- La VPN a protocollo singolo fornisce solo un tipo di protocollo, solitamente il protocollo OpenVPN.

- I fornitori multiprotocollo possono supportare tutti i protocolli di cui sopra, fornendo servizi VPN sia per utenti individuali che aziendali.

Entrambi i tipi di provider VPN offrono vantaggi che possono aiutarti a nascondere le tue attività su Internet e alcune opzioni offrono ulteriori livelli di sicurezza insieme a molti altri vantaggi.