Questo articolo spiega come utilizzare la finestra del terminale PuTTY su Windows, come configurare PuTTY, come creare e salvare le configurazioni e quali opzioni di configurazione modificare. In questo articolo vengono trattati anche argomenti avanzati, come la configurazione dell'autenticazione con chiave pubblica.

Scarica e installa

È possibile scaricare il software per la piattaforma Windows qui . Fare riferimento alle istruzioni di installazione dettagliate nell'articolo: Come installare PuTTY su Windows .

Esegui PuTTY e connettiti al server

Se scegli di creare un collegamento sul desktop durante l'installazione, puoi aprire il software semplicemente facendo (doppio) clic su questo collegamento. In caso contrario, aprire il software dal menu Start di Windows.

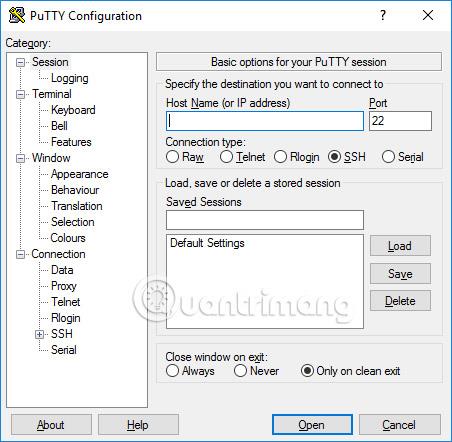

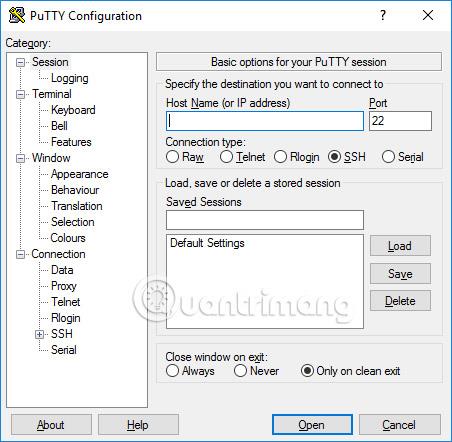

All'avvio del software, si apre una finestra intitolata Configurazione PuTTY . Questa finestra ha una finestra di configurazione sulla sinistra, un campo Nome host (o indirizzo IP ) e altre opzioni al centro e una finestra per il salvataggio delle sessioni in basso a destra.

Per facilità d'uso, tutto ciò che devi fare è inserire il nome di dominio o l'indirizzo IP dell'host a cui desideri connetterti nel campo Nome host e fare clic su Apri (o premere Invio). Il nome del dominio sarà qualcosa come students.example.edu. L'indirizzo IP sarà simile a 78.99.129.32.

Se non hai un server

Se non disponi di un server a cui connetterti, puoi provare Tectia SSH su Windows o OpenSSH su Linux.

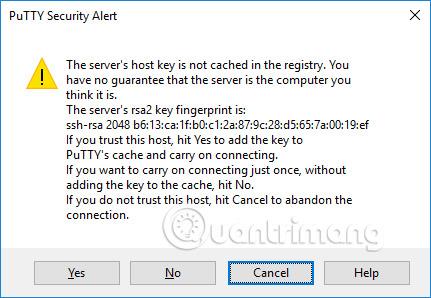

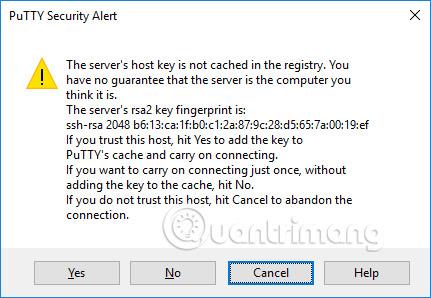

Finestra di dialogo Avviso di sicurezza

Quando ti connetti al server per la prima volta, potresti visualizzare la finestra di dialogo di avviso di sicurezza di PuTTY relativa alla chiave host del server che non viene archiviata nel registro. Questo è normale quando ti connetti al server per la prima volta. Se ricevi questo messaggio mentre ti connetti a un server, potrebbe anche significare che qualcuno sta tentando di attaccare la tua connessione e rubare le password utilizzando un attacco man-in-the-middle. .

Ma come detto, la prima volta che ti connetti, è normale e devi solo fare clic su Sì. In caso contrario, è possibile controllare l'impronta digitale della chiave visualizzata e assicurarsi che sia la stessa utilizzata dal server. In realtà, quasi nessuno lo fa perché è comunque più sicuro utilizzare una soluzione di gestione delle chiavi SSH adeguata.

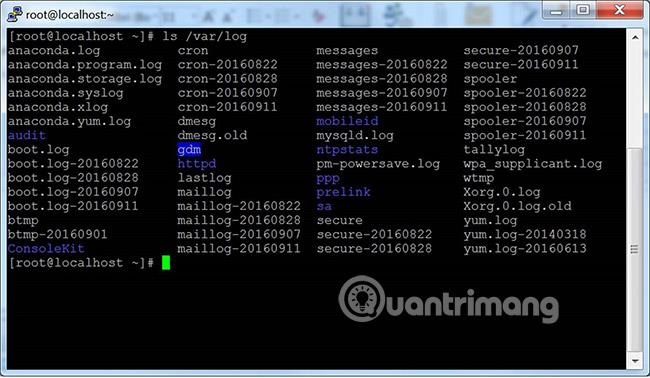

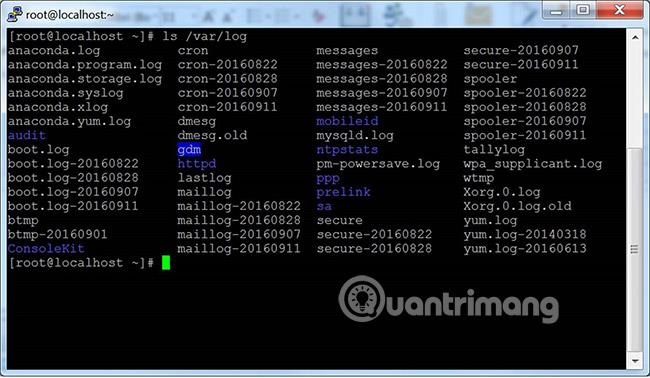

Finestra del terminale e informazioni di accesso

Dopo l'avviso di sicurezza, verrà visualizzata una finestra di terminale. Per impostazione predefinita, questa è una finestra nera e molto insapore. Per prima cosa ti chiederà un nome utente e una password. Successivamente, riceverai una riga di comando sul server.

Puoi digitare nella finestra del terminale. Ora sei connesso al server e tutto ciò che digiti nella finestra del terminale verrà inviato al server. In questa finestra viene visualizzata anche la risposta del server. È possibile eseguire qualsiasi applicazione di testo sul server utilizzando una finestra di terminale. La sessione termina quando esci dalla shell della riga di comando sul server (solitamente digitando exit nella riga di comando o premendo Ctrl+D). In alternativa, puoi forzare la chiusura della sessione chiudendo la finestra del terminale.

Le opzioni di configurazione e i profili vengono salvati

La finestra di configurazione iniziale contiene molte opzioni. La maggior parte di essi non sono necessari solo per uso generale.

Porta

Il campo porta specifica la porta TCP/IP a cui connettersi. Per SSH, questa è la porta su cui viene eseguito il server SSH. Normalmente il valore è 22. Se per qualche motivo hai bisogno di connetterti a qualche altra porta, cambia semplicemente questo valore. Tuttavia, di solito solo gli sviluppatori modificano questo valore in qualcos'altro, ma alcune aziende eseguono anche server SSH su porte non standard o eseguono più server SSH sullo stesso server su porte diverse.

Tipo di connessione

La selezione del tipo di connessione non necessita quasi mai di essere modificata. Lascialo come SSH. SSH è un protocollo di comunicazione crittografato sicuro progettato per garantire la massima protezione delle password e dei dati.

Le connessioni non elaborate possono essere utilizzate dagli sviluppatori per testare le connessioni socket TCP/IP (ad esempio, quando si sviluppano applicazioni di rete in ascolto su porte TCP/IP).

Telnet è un vecchio protocollo che non viene quasi mai utilizzato, a meno che non si gestiscano apparecchiature vecchie di più di 10 anni. Telnet non è sicuro. Le password vengono inviate non crittografate sulla rete. E, naturalmente, gli aggressori possono facilmente intercettare informazioni e rubare nomi utente e password. Rlogin è un vecchio protocollo con inadeguatezze simili.

Una porta seriale è un altro meccanismo di comunicazione per connettere i computer ai dispositivi periferici. La maggior parte dei personal computer oggi non dispone più di porte seriali, ma talvolta vengono ancora utilizzate per controllare dispositivi fisici, strumentazione, macchinari o apparecchiature di comunicazione. Un altro utilizzo della porta seriale è il debug dei sistemi operativi o del software incorporato.

Carica, salva o elimina una sessione memorizzata

Questa sezione ti consente di salvare le tue impostazioni come profilo denominato. Basta scrivere il nome del nuovo profilo nella casella Sessioni salvate e fare clic su Salva per creare un nuovo profilo. Il nome del server e altre impostazioni vengono salvate nel profilo.

I profili salvati vengono visualizzati in una casella più grande qui sotto. Inizialmente conterrà solo le impostazioni predefinite. Il profilo salvato verrà incluso lì. Selezionare un profilo e fare clic su Carica per utilizzare il profilo salvato in precedenza. Seleziona un profilo e fai clic su Elimina per eliminare il profilo che non è più necessario.

Chiudi la finestra con il comando exit

Infine, chiudendo la finestra del terminale con il comando exit indica se la finestra del terminale verrà chiusa automaticamente al termine della connessione. Non è necessario modificarlo dal valore predefinito Solo all'uscita pulita.

Opzioni di configurazione nella finestra di sinistra

Puoi trovare altre opzioni nel riquadro sinistro intitolato Categoria. Seleziona una categoria da qui e la finestra di destra cambierà per visualizzare le opzioni di configurazione corrispondenti a quella categoria. Le opzioni visualizzate iniziano ad appartenere alla categoria Sessione.

Qui vengono descritte solo le opzioni rilevanti. Esistono molte opzioni e la maggior parte di esse non verrà mai utilizzata.

Opzioni del terminale

Le opzioni di questa categoria influiscono sull'emulazione del terminale e sulla mappatura della tastiera. Questi saranno in gran parte autoesplicativi e non saranno trattati qui. Pochissime persone hanno bisogno di toccare queste opzioni. Alcune persone potrebbero essere in grado di cambiare il modo in cui viene gestito il carattere della campana, oppure le persone che utilizzano sistemi operativi meno conosciuti potrebbero essere in grado di modificare ciò che viene inviato dal tasto backspace o eliminare il carattere.

Opzioni nella finestra del terminale

Opzioni che influiscono sull'aspetto e sul comportamento della finestra del terminale. È anche possibile specificare come vengono tradotti i caratteri in output e scegliere caratteri e colori per la finestra.

Opzioni di connessione

Tra le opzioni di connessione potrebbero risultare utili le opzioni Dati . Il nome utente di accesso automatico identificherà l'utente attualmente connesso, quindi il nome non dovrà essere inserito ogni volta che accedi. L'opzione Proxy è raramente utile per gli utenti domestici, ma potrebbe essere necessaria nelle aziende che non consentono connessioni Internet in uscita senza l'uso di proxy SOCKS o altri meccanismi simili. Non preoccuparti se non sai cos'è un proxy SOCKS , esci da questa sezione.

Le voci Telnet , Rlogin e Serial contengono solo opzioni per tali protocolli e pochissime persone le utilizzano.

Tuttavia, le opzioni SSH sono importanti e utili per alcune persone. L'utente medio o lo studente non deve preoccuparsi di loro. Ma se vuoi utilizzare l’autenticazione con chiave pubblica, sono essenziali. Tieni presente che devi aprire le preferenze SSH facendo clic sulla piccola icona [+] . Altrimenti non vedrai tutte le opzioni.

Scambio di chiavi, chiavi host e opzioni di crittografia

Non vorrai quasi mai toccare le opzioni Kex (scambio di chiavi), Chiavi host o Cifratura. Hanno tutti valori predefiniti ragionevoli e la maggior parte delle persone non sa abbastanza sulla codifica per scegliere quale sia la migliore. Quindi ignora queste opzioni a meno che tu non sappia veramente cosa stai facendo.

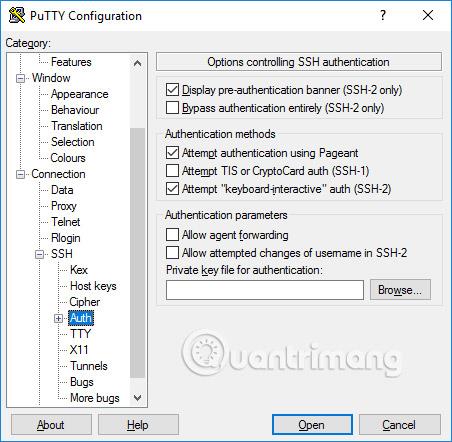

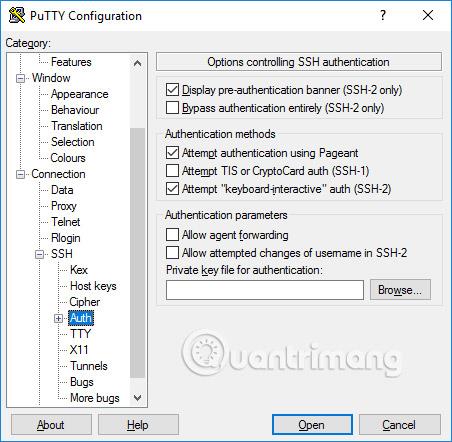

Opzioni di autenticazione: autenticazione con chiave pubblica

La sottostruttura Auth contiene una serie di opzioni che potrebbero essere utili. Quando si fa clic su Auth , viene visualizzata una finestra intitolata Opzioni che controlla l'autenticazione SSH. Per abilitare l'autenticazione con chiave pubblica, genera semplicemente una chiave SSH e quindi fai clic sul pulsante Sfoglia nella casella dei parametri di autenticazione al centro a destra di questa finestra di configurazione. Gli utenti esperti potrebbero anche voler selezionare la casella di controllo Consenti inoltro agente per utilizzare il Single Sign-On basato su chiave.

La maggior parte degli utenti non ha bisogno di creare una chiave SSH e non ha bisogno di sapere cos'è l'autenticazione con chiave pubblica. Tuttavia, gli amministratori di sistema dovrebbero apprendere e acquisire familiarità con la gestione delle chiavi SSH e garantire che la propria organizzazione implementi processi di provisioning e terminazione, oltre a verificare la presenza di chiavi SSH appropriate.

Autenticazione Active Directory (GSSAPI/Kerberos)

Una delle caratteristiche interessanti di PuTTY è il supporto per il Single Sign-On alla directory attiva. Tecnicamente utilizza il protocollo Kerberos attraverso un'interfaccia di programmazione chiamata GSSAPI. Nel protocollo SSH, questo meccanismo è chiamato autenticazione GSSAPI. Gli utenti aziendali che utilizzano l'autenticazione Kerberos (ad esempio tramite Centrify o Quest Authentication Services, ovvero Vintela) potrebbero voler sfruttare questa funzionalità di Single Sign-On. Gli altri utenti non devono preoccuparsi di questo. Puoi trovare le impostazioni per l'autenticazione GSSAPI nella sezione SSH/Auth. Tieni presente che devi espandere la sezione Autenticazione facendo clic sull'icona [+] per visualizzare le opzioni GSSAPI.

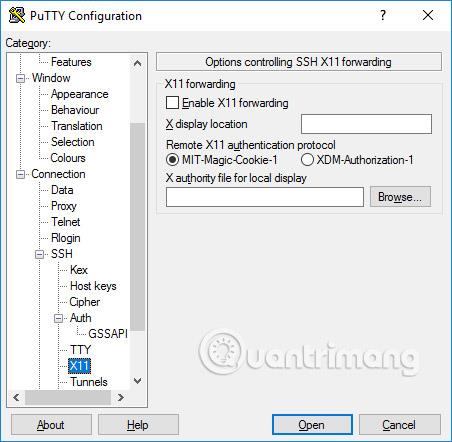

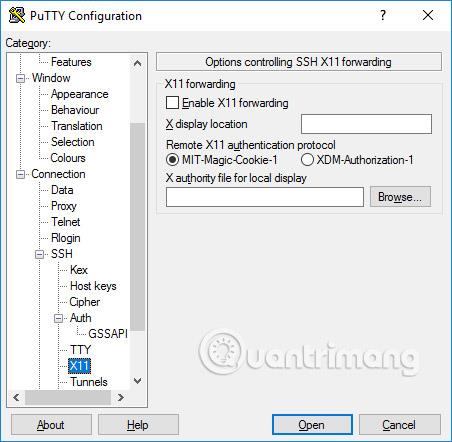

Opzioni di inoltro X11

X11 è un protocollo e un sistema per eseguire applicazioni grafiche su Unix e Linux . Supporta l'esecuzione di applicazioni grafiche in remoto su una rete esterna.

PuTTY non implementa un server X11 (lato display), ma può funzionare con una serie di altri prodotti che implementano la funzionalità del server X su Windows. Una popolare alternativa gratuita è XMing.

Per utilizzare un server X11, è necessario selezionare Abilita inoltro X11 e inserire localhost:0.0 nella casella Posizione di visualizzazione X. Non devi preoccuparti di altre impostazioni.

Opzioni di tunneling

L'ultima categoria di opzioni di configurazione di cui parleremo è quella dei Tunnel. Vengono utilizzati per configurare il tunneling SSH, noto anche come port forwarding SSH. Questo pannello può essere utilizzato per definire l'inoltro della connessione. Le transizioni vengono salvate nei profili.

Per aggiungere un forwarder locale (ovvero, una porta TCP/IP sulla macchina locale viene inoltrata a una porta sulla macchina remota o a una macchina accessibile dalla macchina remota), scrivere la porta di origine nel campo Porta di origine, la macchina destinazione e il porto (ad esempio, www.dest.com:80) nel campo Destinazione e selezionare Locale. Fare clic su Aggiungi.

Per aggiungere un inoltro porta remoto (ovvero, una porta TCP/IP sul computer remoto che viene inoltrata a una porta sul computer locale o a un computer accessibile dal computer locale), specificare la Porta di La destinazione è accessibile dal computer locale (il computer).

Normalmente non è necessario selezionare le porte locali che accettano connessioni da altri host o le porte remote. Tuttavia, se la connessione alla porta viene inoltrata da una rete, anziché da localhost (localhost), è necessario controllare queste porte. Esiste un piccolo rischio per la sicurezza, ma normalmente non costituisce un problema nel caso in cui si utilizzi il tunneling SSH . Tuttavia, dovresti capire che chiunque possa connettersi al rispettivo computer può connettersi anche alla porta di inoltro. In alcuni casi, il port forwarding può essere utilizzato per aggirare i firewall.

Vedi altro: