Non è possibile garantire che un file sia effettivamente un'immagine, un video, un PDF o un file di testo semplicemente osservando l'estensione del file. Su Windows, un utente malintenzionato può eseguire un file PDF come se fosse un file EXE .

Questo è abbastanza pericoloso, perché un file che scarichi da Internet e pensi che sia un file PDF, può in realtà contenere un virus estremamente pericoloso. Ti sei mai chiesto come possono fare gli aggressori?

Cos'è il metodo RLO?

Molte lingue possono essere scritte da destra a sinistra, come arabo, urdu e persiano. Molti aggressori utilizzano questo tipo di linguaggio per lanciare vari attacchi. Un documento significativo e sicuro se letto da sinistra potrebbe in realtà avere contenuti diversi se letto da destra e fare riferimento a un file completamente diverso. È possibile utilizzare il metodo RLO esistente nel sistema operativo Windows per gestire le lingue scritte da destra a sinistra.

Per questo in Windows esiste una notazione RLO. Non appena utilizzi questo carattere, il computer inizierà a leggere il testo da destra a sinistra. Gli aggressori ne approfittano per nascondere il nome e l'estensione del file eseguibile.

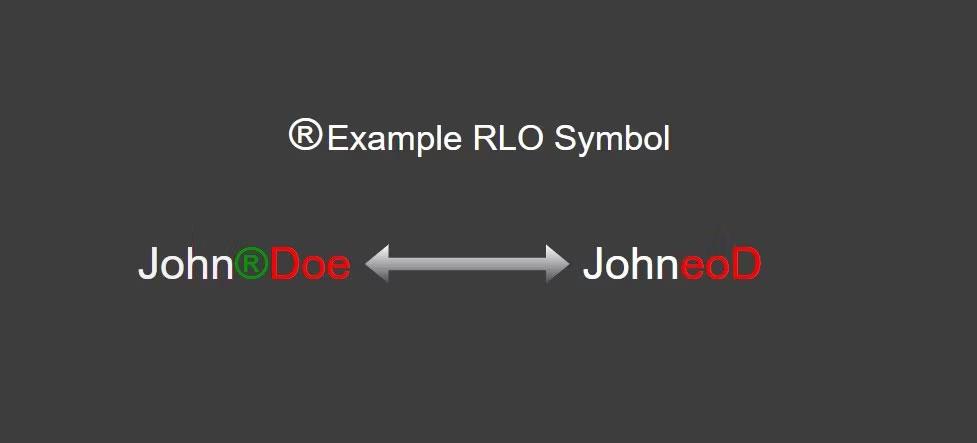

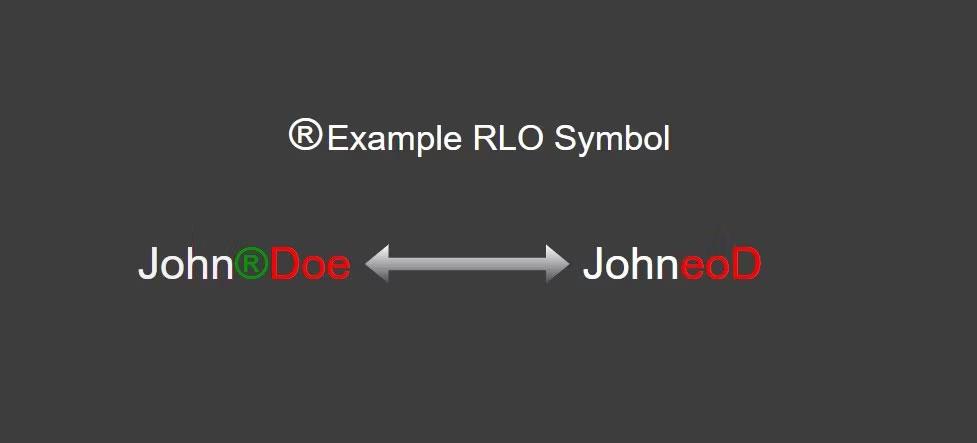

Ad esempio, inserisci una parola inglese da sinistra a destra e quella parola è Software. Se aggiungi il simbolo RLO di Windows dopo la lettera T, tutto ciò che digiti dopo verrà letto da destra a sinistra. Di conseguenza, la tua nuova parola sarà Softeraw.

Per capire meglio vedere lo schema qui sotto.

L'elemento RLO inverte le parole

I trojan possono essere inseriti nei file PDF?

In alcuni attacchi, gli hacker possono inserire exploit o script dannosi all'interno dei file PDF. Molti strumenti e programmi diversi possono farlo. Questo può essere fatto anche modificando il codice esistente del PDF senza utilizzare nessun altro programma.

Tuttavia, il metodo RLO è diverso. Con il metodo RLO gli aggressori presentano un file EXE esistente come se fosse un file PDF per ingannare la vittima presa di mira. Cambia solo l'aspetto dell'EXE, quindi l'utente di destinazione apre il file credendo che sia un file PDF innocuo.

Come utilizzare il metodo RLO

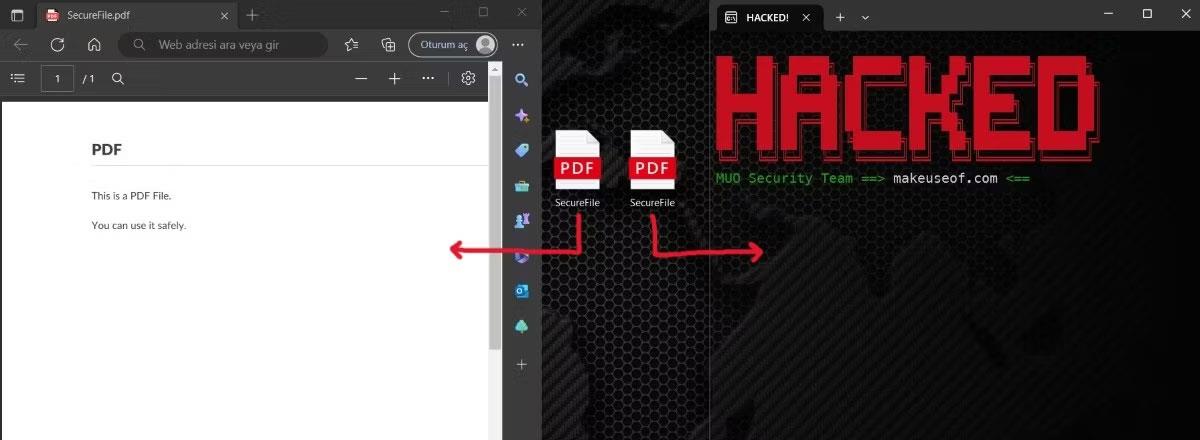

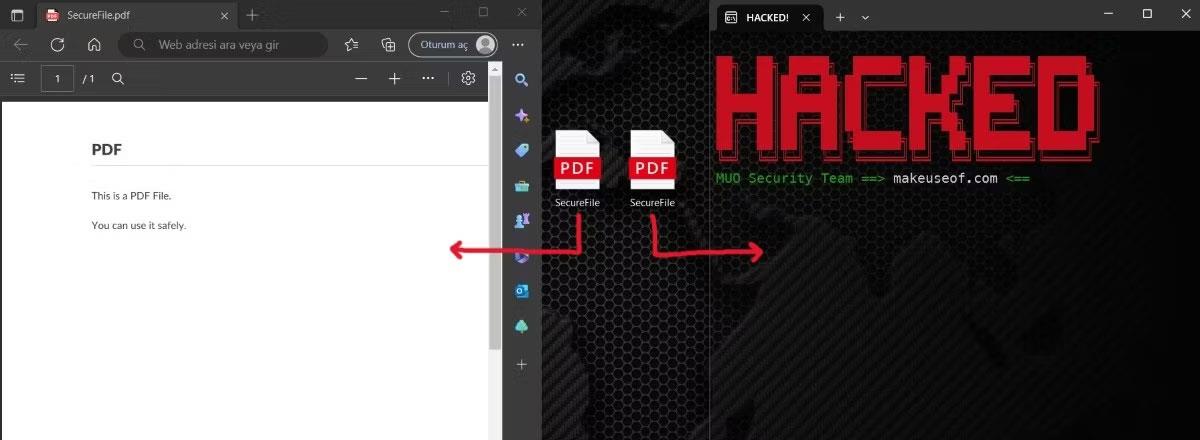

Prima di spiegare come visualizzare un EXE come PDF utilizzando il metodo RLO, esaminiamo l'immagine seguente. Quale di questi file è un PDF?

Si prega di differenziare i due file

Non puoi determinarlo a colpo d'occhio. È invece necessario visualizzare il contenuto del file. (Nel caso fossi curioso, il file a sinistra è il file PDF vero e proprio).

Questo trucco è abbastanza facile da fare. Innanzitutto, gli aggressori scrivono codice dannoso e lo compilano. Il codice viene compilato per l'output in formato exe. Gli aggressori modificano il nome e l'icona di questo file EXE, trasformandone l'aspetto in un PDF. Quindi, come avviene il processo di cambio del nome?

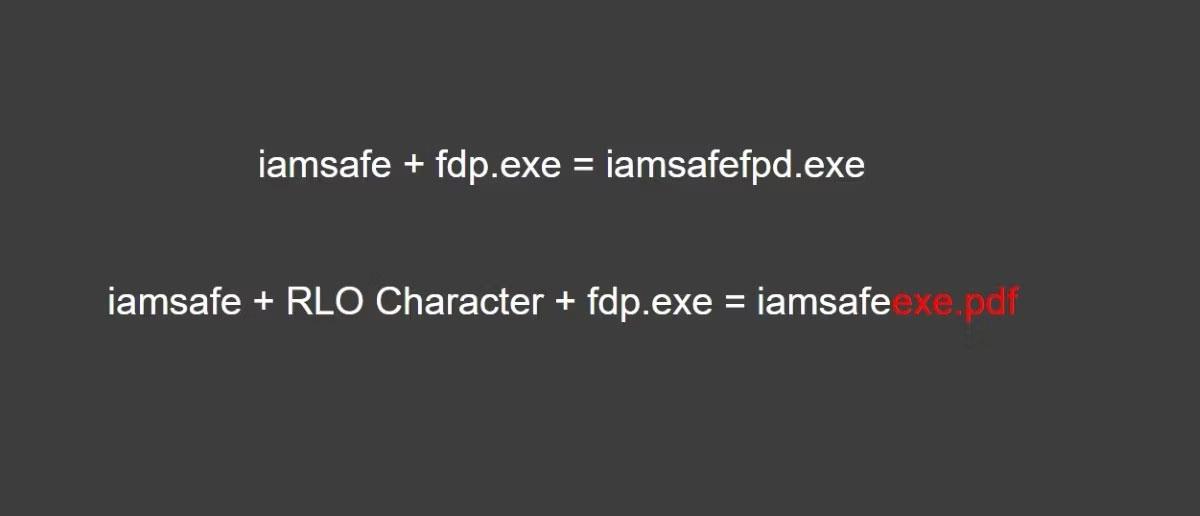

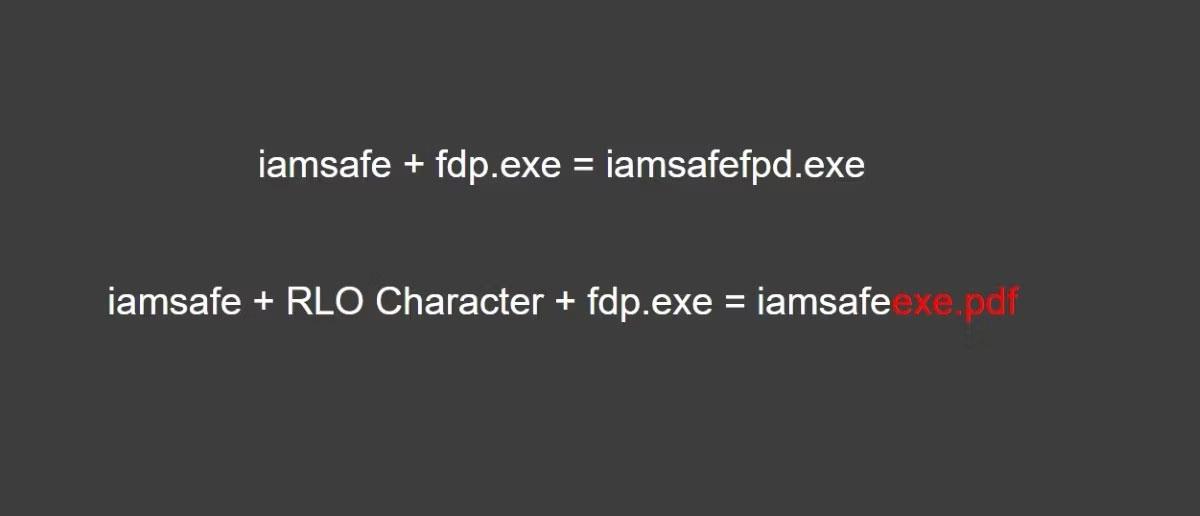

È qui che entra in gioco RLO. Ad esempio, supponiamo di avere un file EXE denominato iamsafefdp.exe. In questa fase, l'aggressore inserirà un simbolo RLO tra iamsafe e fdp.exe per rinominare il file. È abbastanza semplice farlo in Windows. Basta fare clic con il tasto destro durante la ridenominazione.

Operazione di inversione del carattere RLO

Il principio è semplice: una volta che Windows vede il simbolo RLO, lo legge da destra a sinistra. Il file è ancora EXE, non è cambiato nulla. Sembra proprio un PDF in apparenza.

Dopo questa fase, l'aggressore sostituirà l'icona del file EXE con l'icona del file PDF e invierà questo file alla destinazione.

L'immagine qui sotto è la risposta alla domanda precedente. L'EXE che vedi a destra è stato creato utilizzando il metodo RLO. In apparenza, entrambi i file sono simili, ma il loro contenuto è completamente diverso.

Confronta il contenuto dei file

Come difendersi da questo tipo di attacchi?

Come per molti incidenti di sicurezza, è possibile adottare alcune precauzioni per prevenire questo tipo di attacco. Il primo è utilizzare l'opzione di ridenominazione per controllare il file che desideri aprire. Se scegli l'opzione di ridenominazione, il sistema operativo Windows selezionerà automaticamente l'area modificabile, oltre all'estensione del file. La parte non selezionata sarà l'estensione effettiva del file. Se vedi il formato EXE nella sezione non selezionata, non dovresti aprire questo file.

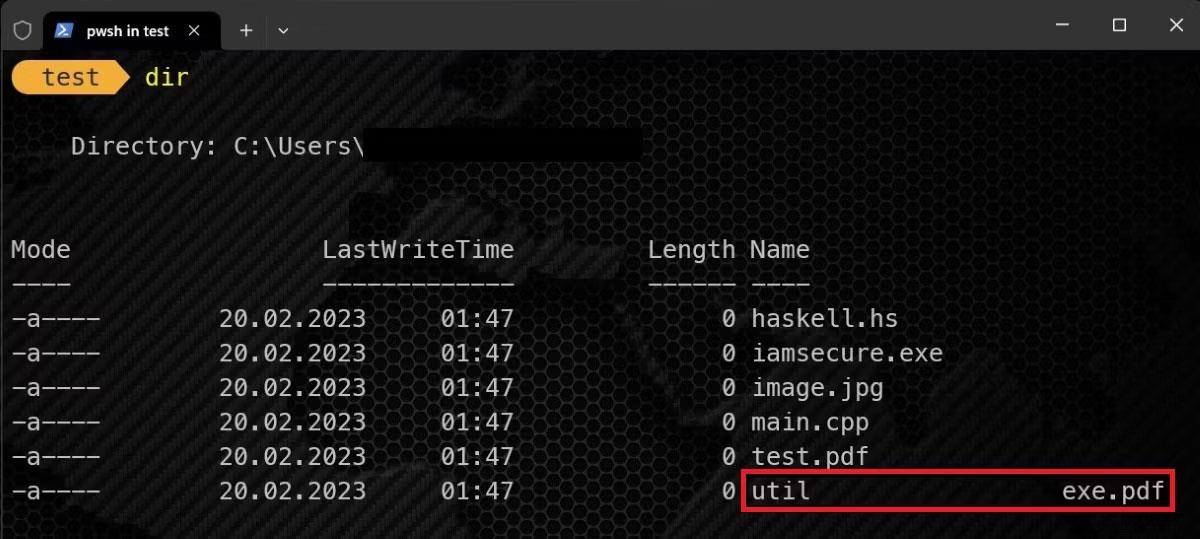

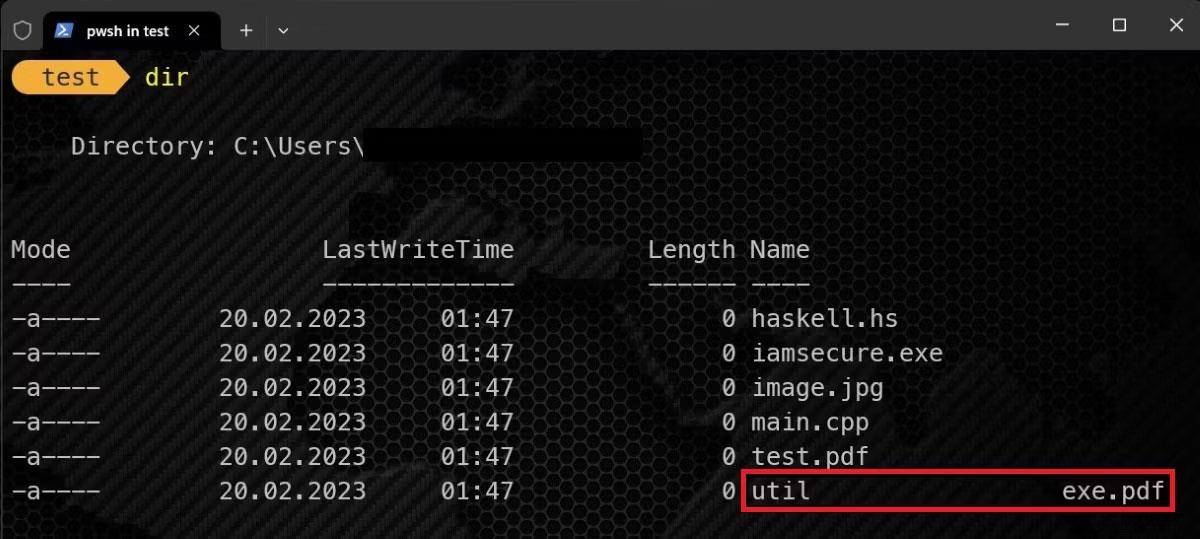

Puoi anche verificare se sono presenti caratteri nascosti inseriti utilizzando la riga di comando. Per fare ciò, usa semplicemente il comando dir come segue.

Controlla il file con il comando dir

Come puoi vedere nello screenshot qui sopra, util è un file strano, quindi dovresti essere sospettoso.

Fai attenzione prima di scaricare file!

Come puoi vedere, anche un semplice file PDF può mettere il tuo dispositivo nelle mani degli aggressori. Ecco perché non dovresti scaricare arbitrariamente tutti i file che vedi su Internet. Non importa quanto pensi che siano sicuri, fai attenzione!

Prima di scaricare un file, puoi prendere alcune precauzioni, ad esempio assicurarti che il sito web da cui stai scaricando sia affidabile ed eseguire la scansione del file con uno strumento di controllo file online .