Al momento del lancio di Windows 11 , Microsoft ha annunciato che il sistema operativo avrebbe supportato solo computer dotati di chip di sicurezza TPM 2.0. Secondo Microsoft, TMP 2.0 è un componente chiave per fornire sicurezza con Windows Hello e BitLoker. Ciò aiuta Windows 11 a proteggere meglio le identità e i dati degli utenti.

Per aiutare gli utenti e gli amministratori a controllare facilmente i dati archiviati su TPM, Microsoft ha aggiunto uno strumento chiamato TPM Diagnostics. Questo è uno strumento aggiuntivo, quindi per usarlo devi prima installarlo.

Per installare e utilizzare la diagnostica TPM su Windows 11, seguire queste istruzioni:

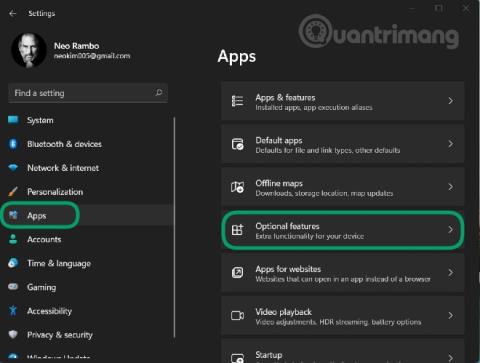

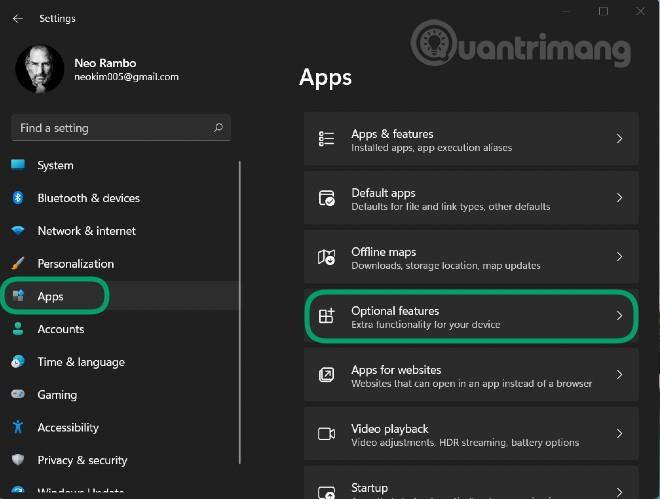

Passaggio 1 : premi Windows + I per aprire Impostazioni , quindi accedi alla sezione App nella barra di sinistra

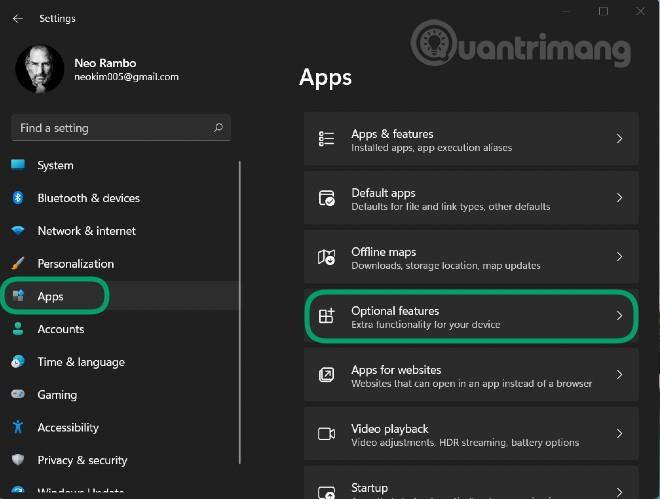

Passaggio 2 : fare clic su Funzionalità opzionali

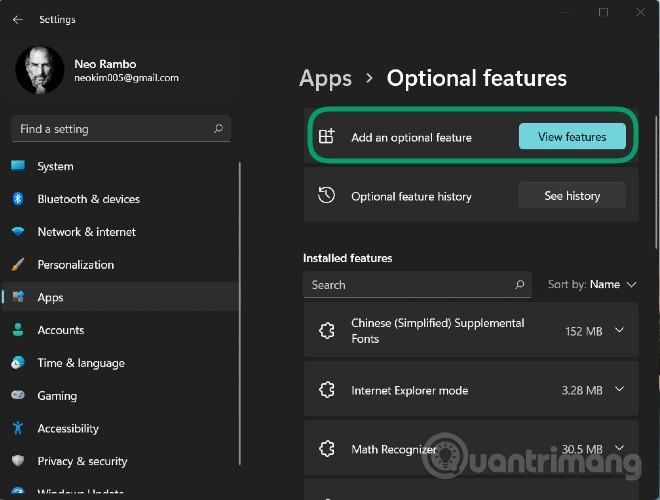

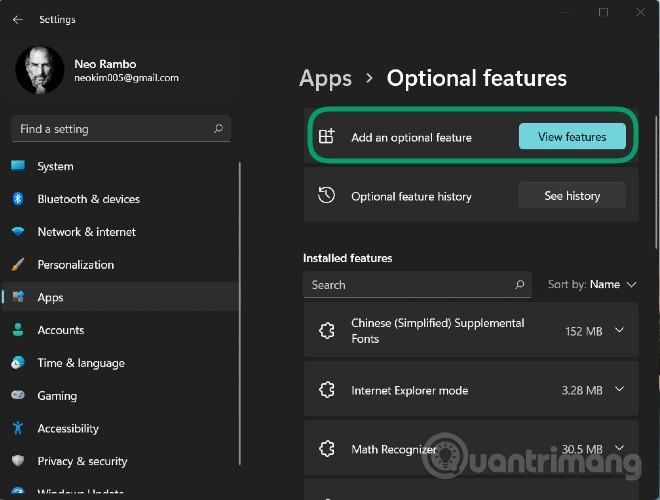

Passaggio 3 : fare clic su Visualizza funzionalità nella sezione Aggiungi una funzionalità opzionale

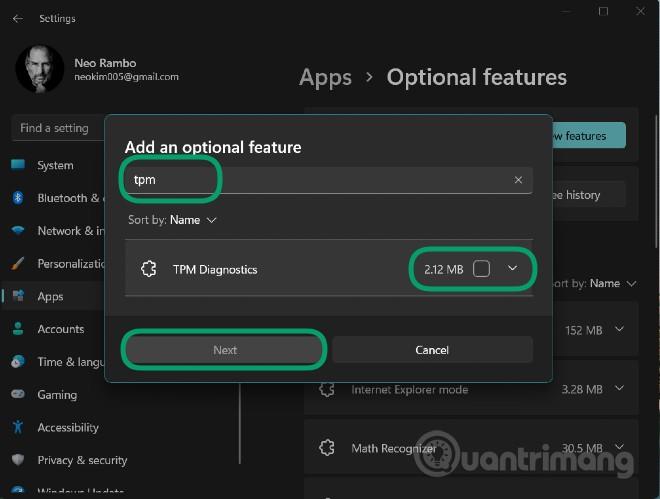

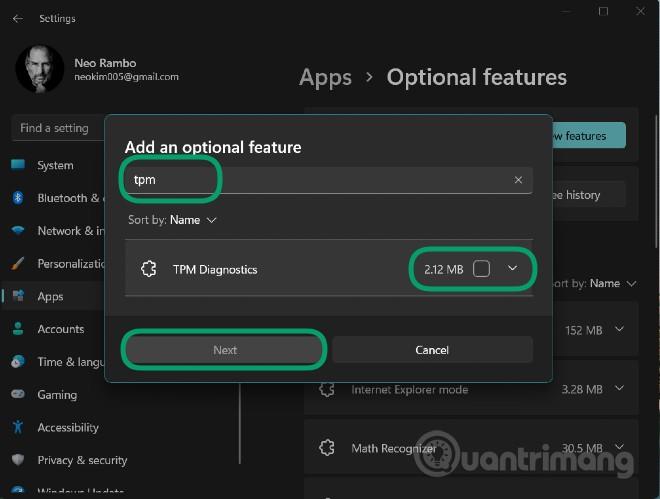

Passaggio 4 : immettere tpm nella casella di ricerca, quindi fare clic su accanto allo strumento di diagnostica TPM mostrato di seguito e fare clic su Avanti > Installa per confermare l'installazione

Passaggio 5 : dopo aver atteso l'installazione del sistema, è possibile utilizzare la diagnostica TPM tramite la finestra di comando del terminale Windows (amministratore) (nuovo nome del prompt dei comandi)

Passaggio 6 : premere Windows + X per aprire il menu Power User , quindi selezionare Terminale Windows (Amministratore)

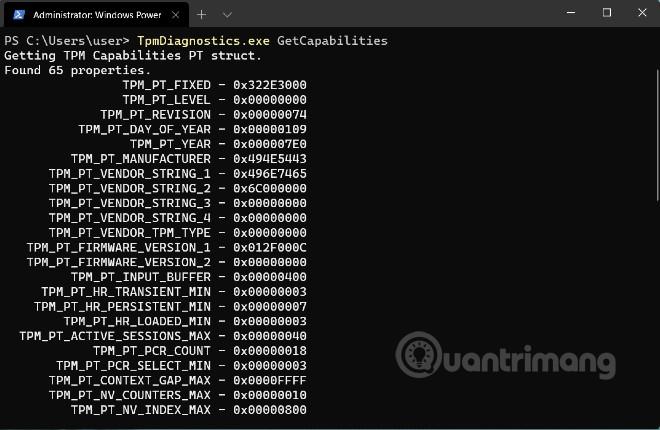

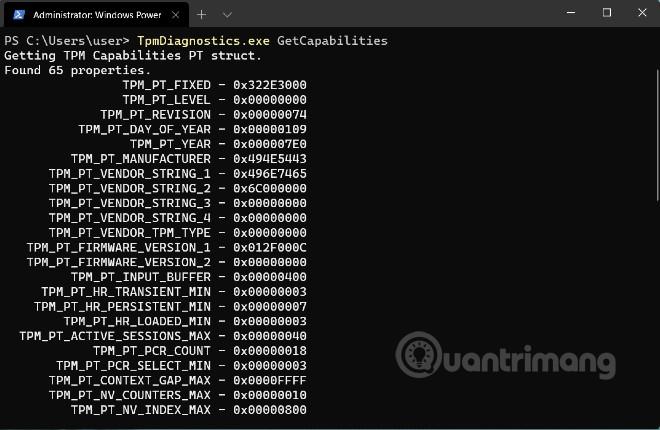

Qui è possibile immettere i comandi di controllo della diagnostica TPM. Ad esempio, il comando TpmDiagnostics.exe GetCapabilities elencherà le funzionalità e le impostazioni del chip TPM sul tuo computer come mostrato di seguito:

Oltre a interrogare le chiavi di sicurezza archiviate e altre informazioni, è anche possibile utilizzare la diagnostica TPM per codificare/decodificare file Base64, esadecimali e binari.

Con TPM Diagnostics puoi apprendere molte informazioni sul meccanismo di sicurezza di base di Windows 11. Tuttavia, ti consigliamo di non "dilettarti" troppo con questo strumento di diagnostica TPM se non lo capisci chiaramente. Se configurato in modo errato, potresti perdere le chiavi necessarie per le operazioni sul tuo computer.

Di seguito è riportato un elenco di tutti i comandi disponibili nello strumento di diagnostica TPM:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities