Potresti aver sentito parlare di DoS e DDoS . L'idea alla base di un simile attacco è quella di distruggere i server di qualsiasi organizzazione, impedendo loro di fornire servizi ai propri utenti. Spesso il server principale di un'organizzazione è bombardato da così tante richieste di accesso che si blocca, negando il servizio a chiunque.

Ransom Denial of Service (RDoS) è simile, tranne per il fatto che gli hacker agiscono come ricattatori. Vediamo cos'è Ransom Denial of Service (RDoS) e come prevenirlo adottando le opportune precauzioni.

Cos'è il Ransom Denial of Service (RDoS)?

Il Ransom Denial of Service avviene quando gli hacker ti chiedono di pagare loro una somma di denaro, minacciando di lanciare un attacco DDoS (Distributed Denial of Service) se non paghi entro una certa data e ora.

Per dimostrare che prendono sul serio gli attacchi RDoS, gli hacker possono anche lanciare un attacco DDoS per un breve periodo di tempo contro l’organizzazione a cui stanno chiedendo un riscatto. Potresti anche aver sentito parlare di Ransomware : gli hacker chiedono denaro dopo aver crittografato tutti i dati sui server di qualsiasi organizzazione.

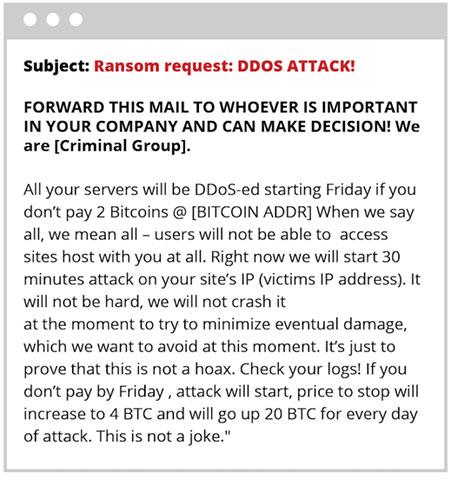

Nel caso del ransomware, gli hacker prima crittografano i dati di un'organizzazione e poi inviano un messaggio di riscatto affermando che decodificheranno i dati una volta ottenuto il denaro. Con RDoS, prima di qualsiasi azione viene inviata una nota in cui si afferma chiaramente che l'hacker ha accesso ai server dell'azienda e si richiede una certa somma in criptovaluta entro una data specifica. Se i fondi non vengono trasferiti agli hacker, questi possono procedere a crittografare i dati dell'organizzazione.

Avviso di riscatto Denial of Service (RDoS) di riscatto

RDoS fa leva sulla paura della perdita di dati e costringe le persone a pagare per evitare attacchi DDoS.

Il riscatto dovrebbe essere pagato?

Gli esperti dicono che non dovresti pagare il riscatto. Affermano che se un'organizzazione accetta di pagare gli hacker che estorcono denaro, anche altri hacker saranno interessati a fare soldi in questo modo. Ciò incoraggerà altri hacker a commettere ricatti.

Gli esperti affermano inoltre che non esiste alcuna garanzia che non si verifichi un attacco DDoS o un attacco ransomware anche se il riscatto è stato pagato. Inoltre, tali atti incoraggeranno altri hacker a compiere simili atti di estorsione.

Dovresti lasciare che i ricattatori ti spaventino e ti spingano a pagare i soldi che chiedono? La risposta è no. È meglio avere un piano per combattere uno scenario del genere. La sezione successiva riguarda come prepararsi per un attacco DDoS. Se hai un piano in atto, non dovrai più temere DDoS, RDoS, ransomware o problemi di hacking simili.

Misure di prevenzione degli attacchi RDoS

Essere preparati è la chiave per gestire la situazione con facilità

Se si verifica un attacco DDoS dopo che gli hacker hanno richiesto un riscatto, la preparazione è la chiave per gestire la situazione con facilità. Ecco perché è importante disporre di un piano di protezione dagli attacchi DDoS. Quando si pianifica la protezione da un attacco DDoS, si presuppone che possa verificarsi più volte. In questo modo sarai in grado di creare un piano migliore.

Alcune persone creano un piano di ripristino di emergenza e lo utilizzano per riprendersi da un attacco DDoS. Ma non è questo lo scopo principale dell’articolo. È necessario ridurre al minimo il traffico verso il sito Web della tua azienda o i suoi server.

Per un blog “amatoriale”, un tempo di inattività di 1 ora potrebbe non avere un grande impatto. Ma per i servizi di elaborazione in tempo reale (banche, negozi online e simili) ogni secondo è importante. Questo è qualcosa che dovresti tenere a mente quando crei un piano di risposta agli attacchi DDoS piuttosto che un piano di ripristino post-attacco.

Alcuni punti importanti da considerare quando avviene un attacco RDoS o DDoS sono:

1. Cosa può fare per te il tuo fornitore di servizi Internet?

2. Il tuo provider di hosting può aiutarti togliendo il tuo sito web dall'host per un po' (fino a quando l'attacco DDoS non verrà fermato)?

3. Disponete di fornitori di sicurezza di terze parti, come Susuri, Akamai o Ceroro, in grado di rilevare gli attacchi DDoS non appena iniziano? Questi servizi possono anche bloccare gli attacchi identificando vari fattori come la geografia, ecc.

4. Quanto tempo occorrerà per modificare l'indirizzo IP del server affinché l'attacco venga fermato?

5. Hai preso in considerazione un piano basato su cloud in grado di aumentare la larghezza di banda in caso di attacchi DDoS? Una maggiore larghezza di banda significa che gli hacker dovranno impegnarsi maggiormente per sferrare attacchi. Gli attacchi DDoS si fermeranno rapidamente perché gli hacker dovranno organizzare più risorse per abbattere i server aziendali.

Vedi altro: