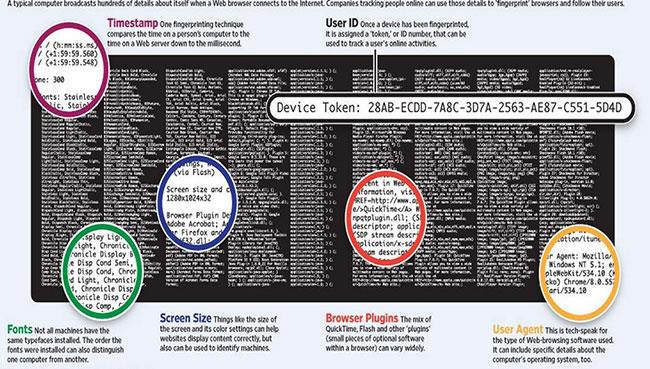

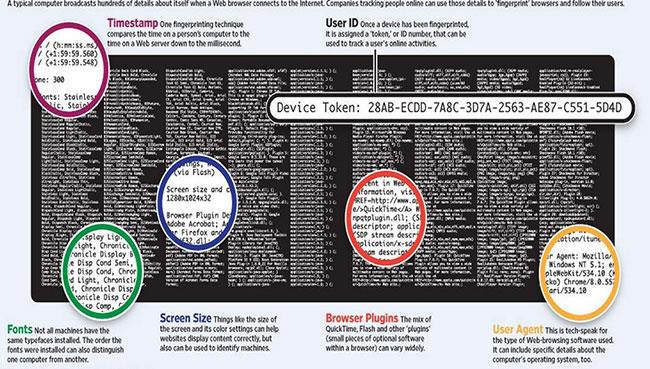

Il Browser Fingerprinting è una tecnica che aiuta i siti web a sapere chi li sta visitando. Il Traffic Fingerprinting del sito web o il Traffic Fingerprinting è un metodo simile. Consente a terzi di curiosare su di te e vedere cosa fai su Internet. Il seguente articolo lo spiegherà in modo più dettagliato.

Fingerprinting del traffico del sito web

Il Website Traffic Fingerprinting è un metodo per determinare quando e cosa fanno gli utenti su Internet. L'utente in questione potrebbe utilizzare un proxy sicuro o un tunnel VPN , crittografia, ecc. Tuttavia, è comunque possibile determinare il suo utilizzo di Internet monitorando i pacchetti di dati che ritornano su Internet.

Il Website Traffic Fingerprinting è un metodo per determinare quando e cosa fanno gli utenti su Internet

Anche la rete TOR (The Onion Router) afferma che i criminali possono decrittografare ciò che viene fatto dagli utenti. Nel suo blog, TOR afferma che, quando i dati vengono crittografati e inviati, sappiamo tutti che ci sono molti nodi nella rete TOR in modo che terzi non possano tracciare gli utenti.

Ma poi è apparso il rilevamento delle impronte digitali dei siti Web. Lo stesso vale per TOR, i pacchetti di dati sono vulnerabili finché non raggiungono il primo nodo della rete TOR . Queste informazioni possono essere facilmente ottenute. Se le autorità o i criminali installano più nodi sulla rete TOR, c’è un’alta probabilità che i dati li attraversino. Quando succedono cose del genere, le informazioni su dove sono diretti i pacchetti di dati verranno esposte.

Ma il rilevamento delle impronte digitali sul traffico dei siti web non è un problema solo per il browser TOR. Ha anche a che fare con il modo in cui le persone curiosano per vedere cosa fai su Internet e come utilizzano tali informazioni.

Cosa guida il rilevamento delle impronte digitali sul traffico del sito web?

Secondo TorProject, il motivo esatto di questo sforzo spesso non è chiaro, ma sembrano esserci tre possibilità:

1. L'avversario è interessato a bloccare modelli specifici di traffico del sito web censurato, lasciando libero il resto del traffico simile a Tor.

NOTA : è possibile sostituire TOR con qualsiasi altro traffico crittografato.

2. L'avversario è interessato a identificare tutti gli utenti che visitano un insieme limitato di pagine mirate.

3. L'avversario è interessato a riconoscere ogni sito web visitato dall'utente.

Come funziona il Fingerprinting del traffico del sito web?

Il Website Traffic Fingerprinting, o semplicemente il traffic fingerprinting, funziona sul lato client. Gli snoopers studiano i pacchetti di dati in entrata e in uscita da un sito web. Come detto in precedenza, potrebbe trattarsi semplicemente di un operatore di marketing interessato a sapere quale tipo di sito Web ottiene più visualizzazioni, oppure potrebbe trattarsi di un'organizzazione che desidera monitorare immediatamente i tuoi movimenti, anche se utilizzi un proxy, una VPN o un'altra forma di navigazione internet protetta.

Il modo in cui i dati escono ed entrano in un sito web dice molto su ciò che viene visualizzato

Il modo in cui i dati escono ed entrano in un sito Web dice molto su ciò che viene visualizzato, memorizzato nel buffer o scaricato. Se i pacchetti di dati sono grandi e l'intervallo di tempo tra i rimbalzi è troppo lungo, indica che l'utente si trova su qualche sito di video.

Allo stesso modo, se i pacchetti di dati sono piuttosto piccoli e l'utente abbandona il sito dopo un periodo di tempo molto breve, potrebbe trattarsi di un sito di posta elettronica o di qualcuno che sta semplicemente leggendo una pagina web.

Sulla base di questi si può capire cosa sta succedendo. Ma a meno che non interrompano la crittografia, non possono conoscere i dati specifici trasferiti.

Pericoli derivanti dal rilevamento delle impronte digitali sul traffico dei siti Web

L’unico pericolo mortale è che il rilevamento delle impronte digitali sul traffico del sito web possa rivelare la tua identità. Non ruberà i dati in alcun modo, se utilizzi una VPN o altre forme di crittografia. Lo scopo principale è conoscere informazioni sugli utenti e sulle loro preferenze su Internet.

Questo metodo viene utilizzato principalmente per i pacchetti di crittografia per verificare se viene fatto qualcosa di illegale. È difficile pensare che venga utilizzato per qualcos'altro. Pertanto, non è necessario preoccuparsi se si utilizzano connessioni crittografate.

Vedi altro: