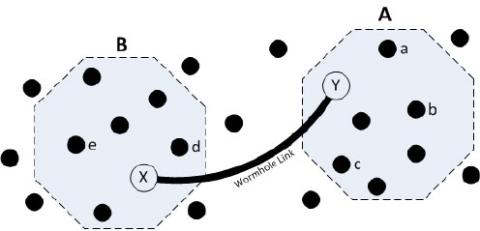

L'attacco wormhole è un tipo di attacco a livello di rete effettuato utilizzando più nodi dannosi. I nodi utilizzati per effettuare questo attacco sono superiori ai nodi normali e sono in grado di stabilire canali di comunicazione migliori a lungo raggio.

L'idea alla base di questo attacco è inoltrare i dati da un nodo compromesso a un altro nodo dannoso all'altra estremità della rete attraverso un tunnel. Pertanto, altri nodi nella WSN possono essere ingannati facendogli credere di essere più vicini ad altri nodi di quanto non siano in realtà, il che può causare problemi nell'algoritmo di instradamento.

Inoltre, i nodi compromessi possono intercettare i pacchetti di dati. Gli attacchi wormhole possono anche essere combinati con gli attacchi Sinkhole per renderli più efficaci.

Tipi di attacchi wormhole

L'attacco wormhole è un tipo di attacco a livello di rete effettuato utilizzando più nodi dannosi

Gli attacchi wormhole possono essere classificati in tre categorie principali:

1. Apri Attacco Wormhole

In questo caso, i pacchetti di dati vengono prima inviati dalla sorgente a un wormhole che li inoltra a un altro wormhole, e poi alla destinazione. Gli altri nodi della rete vengono ignorati e non vengono utilizzati per la trasmissione dei dati.

2. Attacco Wormhole semiaperto

In questo caso i pacchetti di dati vengono inviati dalla sorgente a un wormhole che li trasmette direttamente alla destinazione.

3. Attacco al wormhole chiuso

In questo caso, i pacchetti di dati vengono trasferiti direttamente dalla sorgente alla destinazione in un unico salto, rendendoli vicini canaglia.

Come affrontare gli attacchi di wormhole?

Alcune contromisure contro gli attacchi Wormhole sono:

Esistono diverse contromisure contro gli attacchi di wormhole

1. Modello di cane da guardia

Secondo il modello Watchdog se alcune informazioni vengono trasmesse da un nodo a un altro attraverso un nodo intermedio, il nodo mittente controllerà il nodo intermedio. Se il nodo al centro non invia il pacchetto dati entro il limite di tempo impostato, viene dichiarato manomesso e viene creato un nuovo percorso verso il nodo di destinazione.

Sebbene con questo metodo, il nodo Watchdog non sia sempre preciso nel rilevare i wormhole e può essere ingannato facilmente, se l'attacco Wormhole è combinato con un attacco di Inoltro Selettivo. ) . Anche in questo caso la probabilità di avvisi errati è piuttosto elevata.

2. Tecnica Delfi

In questo metodo viene calcolato il ritardo per hop nella WSN ed è chiaro che il tunnel sarà più lungo del percorso normale. Pertanto, se la latenza per hop di qualsiasi percorso è significativamente maggiore della media, la rete è considerata sotto attacco. Questo metodo non ha molto successo se nella WSN è presente un gran numero di wormhole, perché con l'aumento dei wormhole il ritardo medio per hop aumenta in modo significativo.

3. Tecnica ibrida resistente ai wormhole

Questo modello è una combinazione dei metodi Watchdog e Delphi e ne supera i limiti. Questo metodo monitora sia la perdita di dati che la latenza per hop ed è progettato per rilevare tutti i tipi di wormhole.

4. Esplora l'algoritmo del percorso distinto

Questo algoritmo rileva percorsi diversi tra due nodi per identificare un attacco wormhole. Trova tutti i vicini a salto singolo e doppio, nonché la maggior parte dei percorsi tra i nodi. Pertanto, può essere facilmente verificato se l'affermazione di un nodo di essere il percorso più breve verso la destinazione è corretta o meno.

5. Guinzaglio del pacchetto

I guinzagli dei pacchetti impediscono la trasmissione dei pacchetti su lunghe distanze. Si dividono inoltre in:

(i) Guinzaglio geografico : garantisce che i dati non possano essere trasmessi oltre una distanza specifica in un salto.

(ii) Guinzaglio temporale : imposta un limite alla distanza totale che un pacchetto di dati può percorrere anche con più salti.