In questo tipo di attacco Selective Forwarding, i nodi dannosi rifiutano le richieste di facilitare determinati pacchetti di informazioni e si assicurano che non vengano ulteriormente inoltrati. Un utente malintenzionato può eliminare i pacchetti in modo selettivo o casuale e tentare di aumentare il tasso di perdita di pacchetti nella rete.

2 modi per attaccare l'inoltro selettivo

I malintenzionati possono attaccare le reti in due modi:

L'autenticazione dei nodi sensori autorizzati può essere compromessa oppure malintenzionati possono rubare alcune chiavi o informazioni dai nodi e attaccare l'intera rete. È molto difficile individuare un simile attacco.

Fatto bloccando il percorso di routing tra i nodi legittimi.

Attacco di inoltro selettivo

Tipi di attacchi di inoltro selettivo

Esistono molti tipi di attacchi di inoltro selettivo:

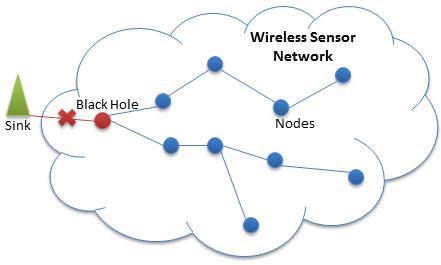

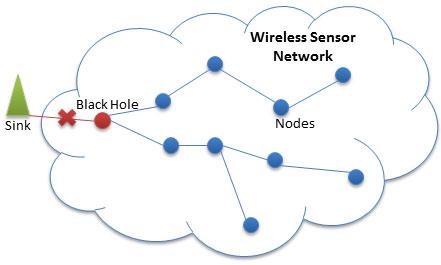

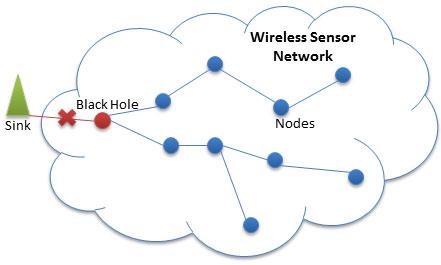

- Il nodo dannoso impedisce il flusso di informazioni dai nodi autorizzati alla stazione base, provocando così un attacco DoS , che può essere convertito in un attacco Black Hole attaccando l'intera rete e limitando Regolare il flusso di informazioni da ogni nodo alla stazione base sink (nodo responsabile dell'interazione con i nodi sensore).

- I nodi non autorizzati ignorano i relè di informazioni e li rilasciano in modo casuale. Invece, i nodi non autorizzati inviano i propri pacchetti di informazioni ad altri nodi. Uno di questi tipi di attacco è chiamato Neglect and Greed .

- Un'altra forma di questo attacco avviene quando i nodi non autorizzati ritardano il passaggio dei messaggi attraverso di loro per distorcere i dati di instradamento tra i nodi.

- L'ultimo tipo è l' attacco Blind Letter . Quando un pacchetto viene inoltrato da un nodo legittimo a un nodo dannoso, garantisce al nodo legittimo che le informazioni verranno inoltrate al nodo successivo e alla fine rilascia il pacchetto senza essere rilevato. Questo modulo può attaccare vari protocolli di routing multi-hop come routing geografico, beaconing TinyOS, ecc.

Rileva e previeni gli attacchi di inoltro selettivo

L'individuazione e la prevenzione sono classificate sulla base di piani di esecuzione o sulla base di piani di difesa:

I. In base alla natura del piano di attuazione, questo è diviso in 2 piccole parti: centralizzato e distribuito.

Negli schemi centralizzati, la testa o il pozzo dei nodi sensore è responsabile del rilevamento e della prevenzione di questo attacco. Negli schemi distribuiti, sia la stazione base che il capo del cluster sono responsabili della prevenzione di tale attacco.

II. Sulla base del piano di difesa essi si dividono nelle seguenti due parti: Individuazione e prevenzione

Gli schemi di prevenzione non sono in grado di rilevare attacchi o nodi difettosi; invece, ignorano i nodi difettosi e li rimuovono dalla rete. Il tipo di rilevamento è sufficientemente capace da rilevare attacchi o nodi guasti o addirittura entrambi.

Come difendersi dagli attacchi di inoltro selettivo

Esistono vari schemi per contrastare tali attacchi:

- Uno schema di sicurezza rileva l'attacco e aumenta il livello di allerta, utilizzando la conferma multi-hop da diversi nodi sensore nella rete. In questo schema, sia i nodi sorgente che le stazioni base possono rilevare l’attacco e prendere le decisioni appropriate anche se uno di essi viene compromesso.

Questo segue un approccio distribuito ed è in grado di rilevare se qualche nodo dannoso tenta di eliminare il pacchetto, invece di inoltrarlo al nodo successivo. Si afferma che la precisione di questo metodo arriva fino al 95% nel rilevamento degli attacchi di inoltro selettivo.

- Un sistema di rilevamento delle intrusioni (IDS) è in grado di rilevare eventuali vulnerabilità sfruttate dagli aggressori e avvisare la rete dei nodi dannosi associati. I sistemi IDS sono progettati in base a capacità di rilevamento basate su specifiche tecniche.

Questa tecnica utilizza l'approccio Watchdog, in cui i nodi vicini possono monitorare le attività del nodo e vedere se sta effettivamente inoltrando pacchetti ad altri nodi. Se ignora il pacchetto effettivo, il contatore viene incrementato e viene generato un avviso quando questo valore raggiunge un determinato limite. Se più nodi watchdog generano un allarme, la stazione base verrà avvisata e il nodo compromesso verrà rimosso.

- Uno schema di prevenzione distribuito che utilizza la conferma multi-hop per difendersi dagli attacchi di inoltro selettivo. In questo schema si presuppone che tutti i nodi sensore conoscano la loro posizione e che il numero di nodi guasti e il livello di potenza della rete siano noti o stimati.

Tutte le trasmissioni dati sono desunte da una logica non deterministica che tiene conto dei vincoli di potenza e della presenza di nodi guasti. Nei casi in cui il protocollo di routing multipercorso non può fornire informazioni di autenticazione, viene utilizzato un metodo di limitazione della propagazione.

- Un altro piano utilizza una topologia a maglia esagonale. Vengono applicati algoritmi di routing per trovare il miglior percorso di trasmissione dei pacchetti. I nodi vicini al percorso di instradamento esaminano le trasmissioni dei nodi vicini, determinano la posizione dell'aggressore e inviano nuovamente i pacchetti persi dove si ritiene che siano raggiungibili.

Questo metodo dimostra chiaramente l'attacco di inoltro selettivo, che a sua volta avvisa i nodi vicini sulla posizione dell'aggressore e bypassa il nodo dell'aggressore inoltrando altri messaggi. Questo metodo garantisce la consegna autentica dei dati, consumando anche meno energia e spazio.